Vollständiger Leitfaden 2025: Agent2Agent (A2A) Protokoll Erweiterte Funktionen Tiefgehende Analyse (Teil 2)

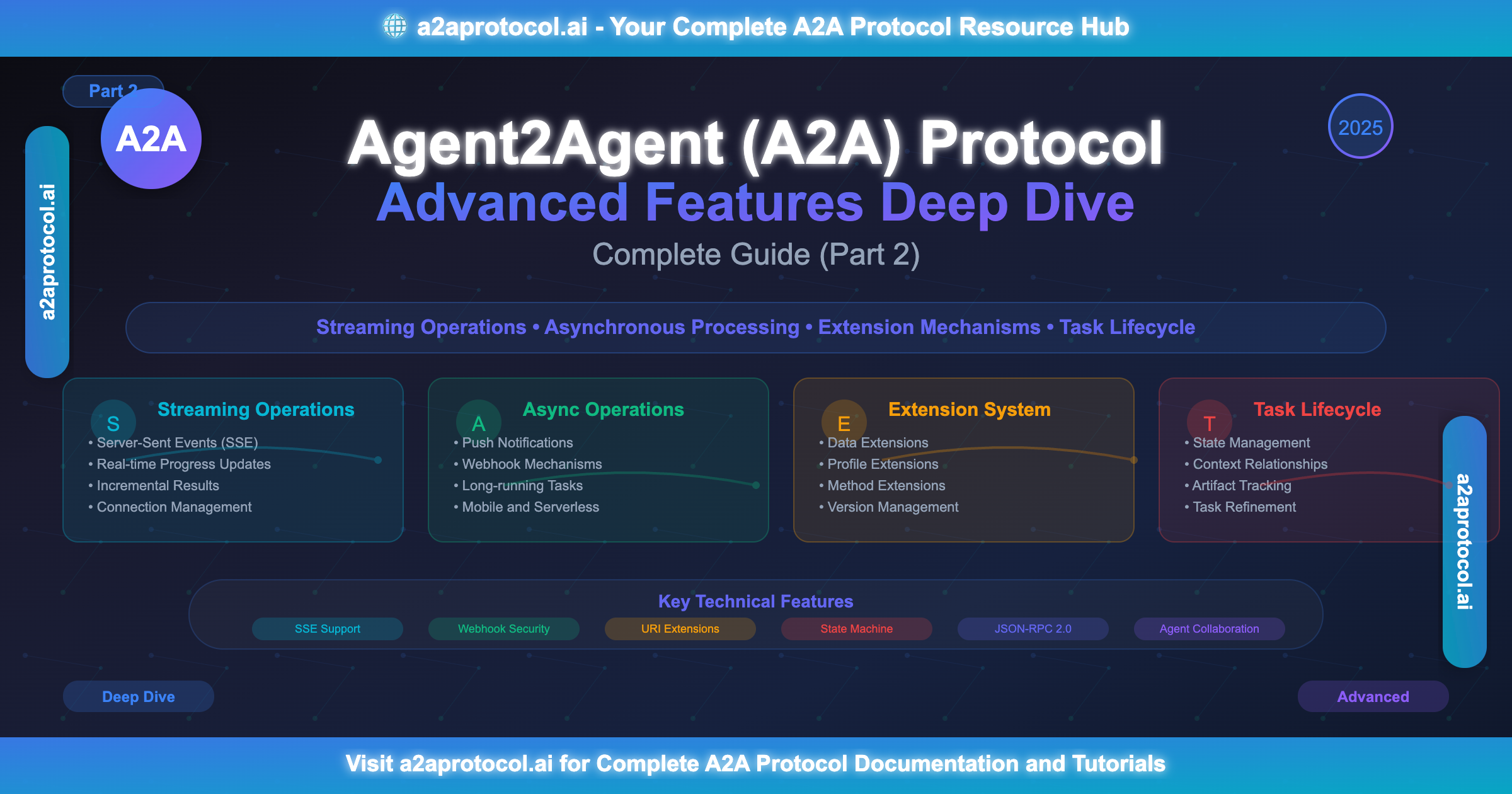

Serienhinweis: Dieser Artikel ist Teil 2 des vollständigen A2A-Protokoll-Leitfadens, der sich auf Streaming-Operationen, asynchrone Verarbeitung, Erweiterungsmechanismen und Task-Lifecycle-Management konzentriert. Für Teil 1 siehe bitte Vollständiger Leitfaden 2025: Agent2Agent (A2A) Protokoll - Der neue Standard für KI-Agent-Kollaboration.

🎯 Kernpunkte (TL;DR)

- Streaming-Verarbeitung: A2A unterstützt Server-Sent Events (SSE) für Echtzeit-Datenstream-Übertragung und inkrementelle Ergebnisverarbeitung

- Asynchrone Operationen: Push-Benachrichtigungsmechanismus unterstützt langwierige Aufgaben, geeignet für mobile und serverlose Szenarien

- Erweiterungssystem: Flexibler Erweiterungsmechanismus ermöglicht benutzerdefinierte Protokollverhalten, unterstützt Daten-, Methoden- und Profilerweiterungen

- Task-Management: Vollständiges Task-Lifecycle-Management unterstützt Task-Tracking, Statusupdates und Artefakt-Management

Inhaltsverzeichnis

- Streaming-Operationen & Server-Sent Events

- Asynchrone Operationen & Push-Benachrichtigungen

- Detaillierte Analyse der Erweiterungsmechanismen

- Task-Lifecycle-Management

- Sicherheitsüberlegungen

- Best Practices

- Häufig gestellte Fragen

Streaming-Operationen & Server-Sent Events {#streaming-operations}

Was ist Streaming-Verarbeitung?

Der Streaming-Verarbeitungsmechanismus des A2A-Protokolls ist speziell für die Handhabung von KI-Aufgaben entwickelt, die lange Ausführungszeiten benötigen, Aufgaben, die inkrementelle Ergebnisse generieren, oder Aufgaben, die Echtzeit-Feedback erfordern. Durch die Server-Sent Events (SSE) Technologie können Clients Echtzeit-Task-Fortschrittsupdates und Teilergebnisse empfangen.

Kernfunktionen der Streaming-Verarbeitung

| Funktion | Beschreibung | Anwendungsbeispiele |

|---|---|---|

| Echtzeit-Updates | Task-Statusänderungen über SSE pushen | Lange Dokumentgenerierung, Medienstream-Verarbeitung |

| Inkrementelle Ergebnisse | Große Artefakte in Chunks senden | Große Dateiverarbeitung, Echtzeitanalyse |

| Verbindungsmanagement | Unterstützung für Wiederverbindung und Zustandswiederherstellung | Instabile Netzwerkumgebungen |

| Event-Typen | Mehrere Event-Typen für verschiedene Update-Bedürfnisse | Status-Updates, Artefakt-Updates |

Streaming-Verarbeitungsworkflow

graph TD

A[Client initiiert message/stream Anfrage] --> B[Server bestätigt Streaming-Unterstützung]

B --> C{Streaming unterstützt?}

C -->|Ja| D[SSE-Verbindung etablieren]

C -->|Nein| E[Fehlerantwort zurückgeben]

D --> F[Task-Verarbeitung beginnen]

F --> G[Status-Update-Event senden]

G --> H[Artefakt-Update-Event senden]

H --> I{Task abgeschlossen?}

I -->|Nein| G

I -->|Ja| J[Finales Event senden: true]

J --> K[SSE-Verbindung schließen]

Wichtige Implementierungspunkte

1. Server-Capability-Deklaration

{

"capabilities": {

"streaming": true

}

}

2. Event-Struktur

A2A-Streaming-Verarbeitung unterstützt drei Haupttypen von Events:

- Task Events: Repräsentiert Task-Status-Einheiten in Bearbeitung

- TaskStatusUpdateEvent: Kommuniziert Task-Lifecycle-Statusänderungen

- TaskArtifactUpdateEvent: Verteilt neu generierte oder aktualisierte Artefakte

💡 Pro-Tipp Das

data-Feld jedes SSE-Events enthält ein vollständiges JSON-RPC 2.0 Response-Objekt, was Kompatibilität mit dem Standardprotokoll gewährleistet.

3. Wiederverbindungsmechanismus

{

"method": "tasks/resubscribe",

"params": {

"taskId": "task-123"

}

}

Anwendbare Szenarien

✅ Empfohlene Szenarien für Streaming-Verarbeitung:

- Langwierige Aufgaben, die Echtzeit-Fortschrittsüberwachung benötigen

- Inkrementeller Empfang großer Ergebnisse

- Interaktive Gespräche, die sofortiges Feedback benötigen

- Anwendungen, die niedrige Latenz-Updates benötigen

Asynchrone Operationen & Push-Benachrichtigungen {#async-operations}

Überblick über Push-Benachrichtigungsmechanismus

Für extrem langwierige Aufgaben (Minuten, Stunden oder Tage) oder Clients, die keine persistenten Verbindungen aufrechterhalten können (mobile Apps, serverlose Funktionen usw.), bietet A2A einen Webhook-basierten Push-Benachrichtigungsmechanismus.

Push-Benachrichtigungskonfiguration

PushNotificationConfig-Struktur

{

"url": "https://client.example.com/webhook",

"token": "client-generated-secret-token",

"authentication": {

"schemes": ["Bearer", "HMAC"],

"details": {

"issuer": "a2a-server.example.com",

"audience": "client-webhook"

}

}

}

Vergleich der Konfigurationsmethoden

| Konfigurationsmethode | Timing | Anwendungsbeispiele |

|---|---|---|

| In-Request-Konfiguration | Während message/send oder message/stream | Einmalige Task-Benachrichtigungen |

| Unabhängige Konfiguration | Verwendung von tasks/pushNotificationConfig/set | Hinzufügen von Benachrichtigungen zu bestehenden Tasks |

Push-Benachrichtigungsworkflow

graph TD

A[Client konfiguriert Push-Benachrichtigungen] --> B[Server validiert Webhook-URL]

B --> C[Task-Ausführung beginnen]

C --> D[Signifikante Task-Statusänderung]

D --> E[Server sendet POST-Anfrage an Webhook]

E --> F[Client-Webhook validiert Anfrage]

F --> G[Client ruft tasks/get für vollständigen Status auf]

G --> H[Task-Update-Verarbeitung]

Sicherheitsüberlegungen

Serverseitige Sicherheitsmaßnahmen

⚠️ Wichtiger Sicherheitshinweis Server sollten nicht blind den von Clients bereitgestellten Webhook-URLs vertrauen und müssen die folgenden Sicherheitsmaßnahmen implementieren:

-

URL-Validierung

- Whitelist vertrauenswürdiger Domains pflegen

- Eigentumsverifizierungsmechanismen implementieren

- Netzwerkübertragungskontrollen verwenden

-

Authentifizierung

- Bearer Token (OAuth 2.0)

- API-Schlüssel-Authentifizierung

- HMAC-Signaturverifizierung

- Mutual TLS (mTLS)

Clientseitige Sicherheitsmaßnahmen

## Client-Webhook-Sicherheitscheckliste

✅ Server-Identitätsverifizierung (JWT-Signatur, HMAC usw.)

✅ PushNotificationConfig.token-Bestätigung

✅ Timestamp-Validierung zur Verhinderung von Replay-Angriffen

✅ Eindeutige ID (Nonce) zur Verhinderung doppelter Verarbeitung

✅ Sichere Schlüsselverwaltung und -rotation

Detaillierte Analyse der Erweiterungsmechanismen {#extensions}

Erweiterungssystem-Architektur

Das A2A-Erweiterungssystem ermöglicht es, benutzerdefinierte Funktionalitäten zum Basisprotokoll hinzuzufügen, ohne die Grundkompatibilität zu brechen. Erweiterungen werden durch URIs identifiziert und unterstützen Versionierung und Abhängigkeiten.

Klassifizierung der Erweiterungstypen

| Erweiterungstyp | Beschreibung | Anwendungsbeispiele |

|---|---|---|

| Datenerweiterungen | Fügt nur strukturierte Informationen zu AgentCard hinzu | GDPR-Compliance-Informationen, Nutzungsbedingungen |

| Profilerweiterungen | Fügt Struktur- und Zustandsanforderungen zum Basisprotokoll hinzu | Medizinische Datenverschlüsselung, FHIR-Standard |

| Methodenerweiterungen | Fügt völlig neue RPC-Methoden hinzu | Task-Verlaufssuche, Batch-Operationen |

Beispiel für Erweiterungsdeklaration

{

"name": "Magic 8-ball",

"capabilities": {

"extensions": [

{

"uri": "https://example.com/ext/konami-code/v1",

"description": "Bietet Cheat-Codes zum Freischalten neuer Wahrsagungen",

"required": false,

"params": {

"hints": [

"Wenn die Sims schnell Geld brauchen",

"Sie können es leugnen, aber wir haben den Beweis für diese Kuh gesehen."

]

}

}

]

}

}

Erweiterungsaktivierungsflow

graph TD

A[Client fordert Erweiterungsaktivierung an] --> B[X-A2A-Extensions Header hinzufügen]

B --> C[Server bestätigt unterstützte Erweiterungen]

C --> D[Erweiterungsabhängigkeiten validieren]

D --> E[Kompatible Erweiterungen aktivieren]

E --> F[X-A2A-Extensions Response-Header zurückgeben]

F --> G[Erweiterungslogik ausführen]

Best Practices für Erweiterungsentwicklung

Versionsverwaltungsstrategie

## Erweiterungsversionsverwaltungsstandards

- URI-Pfade mit Versionsnummern verwenden: `/ext/my-extension/v1`

- Breaking Changes müssen neue URIs verwenden

- Server sollten nicht automatisch auf verschiedene Versionen downgraden

- Empfohlene Verwendung persistenter Identifier-Services (wie w3id.org)

Packaging und Distribution

# Beispiel: Python-Server-Integration

from konami_code_extension import CheatCodeHandler

from a2a.server import A2AServer, DefaultRequestHandler

extension = CheatCodeHandler()

extension.add_cheat(

code="motherlode",

hint="Wenn die Sims schnell Geld brauchen"

)

request_handler = DefaultRequestHandler(

agent_executor=MyAgentExecutor(extension),

task_store=InMemoryTaskStore(),

extensions=[extension]

)

Task-Lifecycle-Management {#task-lifecycle}

Task-Zustandsmaschine

A2A-Protokoll-Tasks folgen einer klaren Lifecycle-Zustandsmaschine, die komplexe Workflow-Verwaltung unterstützt.

graph TD

A[Task-Erstellung] --> B[working]

B --> C{Eingabe erforderlich?}

C -->|Ja| D[input-required]

C -->|Nein| E{Authentifizierung erforderlich?}

E -->|Ja| F[auth-required]

E -->|Nein| G{Task abgeschlossen?}

G -->|Erfolg| H[completed]

G -->|Fehler| I[failed]

G -->|Abgebrochen| J[canceled]

D --> K[Eingabe erhalten] --> B

F --> L[Authentifizierung abgeschlossen] --> B

Kontext- und Task-Beziehungen

Rolle der contextId

- Logische Gruppierung: Mehrere unabhängige Tasks und Nachrichten zusammen organisieren

- Kontextverwaltung: Kontinuierlichen Gesprächskontext für LLMs bereitstellen

- Kollaborationsunterstützung: Multi-Task-Kollaboration um gemeinsame Ziele unterstützen

Prinzip der Nicht-Neustartbarkeit von Tasks

💡 Designphilosophie Sobald eine Task einen Endzustand erreicht, kann sie nicht neu gestartet werden. Dieses Design bringt folgende Vorteile:

- Task-Unveränderlichkeit: Clients können zuverlässig auf Tasks und ihren Zustand verweisen

- Klare Arbeitseinheit: Jede Anfrage, Verfeinerung oder Follow-up-Operation wird zu einer unabhängigen Task

- Implementierungsvereinfachung: Vermeidung der Komplexität des Neustarts bestehender Tasks

Task-Verfeinerung und Follow-up-Operationen

Beispiel für parallele Follow-up-Tasks

Task 1: Flugbuchung nach Helsinki

(Nach Abschluss von Task 1)

Task 2: Hotelbuchung basierend auf Task 1

Task 3: Schneemobil-Aktivitätsbuchung basierend auf Task 1

(Task 2 abgeschlossen, Task 3 noch in Bearbeitung)

Task 4: Spa-Service zur Hotelbuchung hinzufügen basierend auf Task 2

Artefakt-Referenzmechanismus

{

"message": {

"contextId": "ctx-conversation-abc",

"referenceTaskIds": ["task-boat-gen-123"],

"parts": [

{

"kind": "text",

"text": "Können Sie das Boot rot machen?",

"metadata": {

"referenceArtifacts": [

{

"artifactId": "artifact-boat-v1-xyz",

"taskId": "task-boat-gen-123"

}

]

}

}

]

}

}

Artefakt-Änderungsverfolgung

| Strategie | Implementierung | Vorteile |

|---|---|---|

| Gleicher Name | Verfeinerungs-Task behält ursprünglichen Artefaktnamen | Client kann Beziehungen leicht identifizieren |

| Neue ID | Neue artifactId für jede Änderung generieren | Eindeutigkeit der Versionen gewährleisten |

| Client-Verwaltung | Client pflegt Artefakt-Versionskette | Flexible Versionskontrollstrategie |

Sicherheitsüberlegungen {#security}

Push-Benachrichtigungs-Sicherheitsarchitektur

graph TD

A[A2A-Server] --> B[Webhook-URL-Validierung]

B --> C[Client-Authentifizierung]

C --> D[Signierte Benachrichtigung senden]

D --> E[Client-Webhook]

E --> F[Server-Identitätsverifizierung]

F --> G[Benachrichtigungs-Token-Bestätigung]

G --> H[Replay-Angriff-Prävention-Verifizierung]

H --> I[Benachrichtigungsverarbeitung]

Beispiel für JWT + JWKS Sicherheitsflow

Serverseitige Implementierung

{

"iss": "a2a-server.example.com",

"aud": "client-webhook.example.com",

"iat": 1640995200,

"exp": 1640995500,

"jti": "unique-notification-id-123",

"taskId": "task-abc-456"

}

Client-Validierungsschritte

- JWT aus Authorization-Header extrahieren

kid(key ID) im JWT-Header bestätigen- Öffentlichen Schlüssel vom A2A-Server JWKS-Endpunkt abrufen

- JWT-Signaturverifizierung

- Claims-Validierung (iss, aud, iat, exp, jti)

- PushNotificationConfig.token-Bestätigung

Best Practices {#best-practices}

Streaming-Verarbeitungs-Best-Practices

✅ Empfohlene Praktiken

- Client-seitige Puffermechanismen zur Handhabung von Netzwerkschwankungen implementieren

- Exponential-Backoff-Strategie für Wiederverbindungen verwenden

- Chunk-Übertragung für große Artefakte implementieren

- Benutzerfreundliche Fortschrittsindikatoren bereitstellen

Asynchrone Operations-Best-Practices

## Webhook-Implementierungs-Checkliste

✅ URL-Eigentumsvalidierung implementieren

✅ HTTPS und Zertifikatsvalidierung verwenden

✅ Anfrage-Signaturverifizierung implementieren

✅ Rate-Limiting und Schutzmechanismen hinzufügen

✅ Alle Benachrichtigungsereignisse für Debugging protokollieren

✅ Graceful Error-Handling und Retry implementieren

Erweiterungsentwicklungs-Best-Practices

| Praktik | Beschreibung | Vorteile |

|---|---|---|

| Erforderliche Erweiterungen minimieren | Nur Kernfunktionalitäten als erforderlich markieren | Client-Kompatibilität aufrechterhalten |

| Vollständige Eingabevalidierung | Alle erweiterungsbezogenen Daten validieren | Sicherheit und Stabilität verbessern |

| Klare Dokumentation | Detaillierte Spezifikationsdokumentation bereitstellen | Adoption und korrekte Implementierung fördern |

| Versionskompatibilität | Breaking Changes sorgfältig verwalten | Bestehende Integrationen schützen |

Häufig gestellte Fragen {#faq}

F: Wie wähle ich zwischen Streaming-Verarbeitung und Push-Benachrichtigungen?

A: Die Wahl hängt hauptsächlich von den Task-Eigenschaften und Client-Fähigkeiten ab:

- Streaming-Verarbeitung: Geeignet für Szenarien, die Echtzeit-Feedback benötigen, kurze Task-Ausführungszeiten (Minuten), Clients, die Verbindungen aufrechterhalten können

- Push-Benachrichtigungen: Geeignet für langwierige Aufgaben (Stunden/Tage), mobile Apps, serverlose Funktionen und andere Szenarien, die keine langen Verbindungen aufrechterhalten können

F: Wie werden Erweiterungsabhängigkeiten behandelt?

A: Erweiterungsabhängigkeiten werden in der Erweiterungsspezifikation deklariert, und der Client ist verantwortlich für die Aktivierung der Erweiterung und aller erforderlichen Abhängigkeiten. Wenn der Client die erforderlichen Abhängigkeiten nicht anfordert, muss der Server die Anfrage ablehnen und einen entsprechenden Fehler zurückgeben.

F: Wie erholt man sich nach einem Task-Fehler?

A: Sobald eine Task einen Endzustand erreicht, kann sie nicht neu gestartet werden. Wenn eine Wiederherstellung erforderlich ist:

- Neue Anfrage mit derselben contextId initiieren

- Fehlgeschlagene Task über referenceTaskIds referenzieren

- Fehlerwiederherstellungslogik in der neuen Task behandeln

F: Wie gewährleistet man die Zuverlässigkeit von Push-Benachrichtigungen?

A: Push-Benachrichtigungs-Zuverlässigkeitsstrategien umfassen:

- Retry-Mechanismen und exponential backoff implementieren

- Message-Queues für Zustellungsgarantie verwenden

- Benachrichtigungsstatus-Abfrageschnittstellen bereitstellen

- Client-seitiges aktives Polling als Fallback implementieren

F: Wie behält man Kompatibilität bei Erweiterungs-Versionsupdates?

A: Versions-Upgrade-Strategie:

- Nicht-breaking Changes können mit derselben URI aktualisiert werden

- Breaking Changes müssen neue URIs verwenden

- Server können mehrere Versionen gleichzeitig unterstützen

- Migrationsleitfäden und Übergangsperioden-Support bereitstellen

Zusammenfassung und nächste Schritte

Die erweiterten Funktionen des A2A-Protokolls bieten leistungsstarke Infrastrukturunterstützung für komplexe KI-Agent-Interaktionen. Durch Streaming-Verarbeitung, asynchrone Operationen, Erweiterungsmechanismen und vollständiges Task-Lifecycle-Management können Entwickler flexiblere, zuverlässigere und skalierbarere KI-Agent-Systeme aufbauen.

Sofortige Handlungsempfehlungen

- Bestehende Systembewertung: Aktuelle KI-Agent-Interaktionsmuster analysieren und Szenarien identifizieren, die von erweiterten A2A-Funktionen profitieren könnten

- Prototypentwicklung: Spezifischen Anwendungsfall auswählen und Streaming-Verarbeitung oder Push-Benachrichtigungs-Prototyp implementieren

- Sicherheitsplanung: Sicherheitsstrategie für Push-Benachrichtigungs- und Webhook-Implementierungspläne entwickeln

- Erweiterungsdesign: Geschäftsspezifische Anforderungen berücksichtigen und entsprechende Erweiterungsspezifikationen entwerfen

Verwandte Ressourcen

Dieser Artikel ist Teil 2 der vollständigen A2A-Protokoll-Leitfadenserie, der sich auf erweiterte Funktionen und praktische Anwendungen des Protokolls konzentriert. Während sich das A2A-Protokoll weiterentwickelt, werden wir diesen Leitfaden kontinuierlich aktualisieren, um die neuesten Funktionen und Best Practices widerzuspiegeln.

🚀 Schnellstart-Beispiele

Grundlegende Beispiele

- A2A Samples: Hello World Agent (28. Mai 2025)

- Vollständiger Leitfaden zum Aufbau eines Hello World Agents mit A2A Python SDK

- Enthält detaillierte Umgebungseinrichtung und Testschritte

Währungsumrechner-Agent

- CurrencyAgent-Implementierung mit A2A Python SDK (21. Mai 2025)

- Schritt-für-Schritt-Anleitung zum Aufbau eines Währungsumrechner-Agents

- Integration mit OpenRouter AI Service

🐍 Python-Implementierungsbeispiele

GitHub-Integration

- A2A Python Sample: Github Agent (16. Juni 2025)

- GitHub-Agent mit a2a-python erstellen und verbinden

- Code-Repository-Informationsabfrage-Funktionalität implementieren

Reiseplanungs-Assistent

- A2A Sample: Travel Planner OpenRouter (6. Juni 2025)

- Reiseplanungs-Agent-Implementierung mit OpenRouter-Integration

- Mit Python a2a-sdk erstellt

Datei-Chat-Workflow

- LlamaIndex Datei-Chat-Workflow im A2A-Protokoll (2. Juni 2025)

- Datei-Chat-Agent mit LlamaIndex Workflows erstellen

- Unterstützt Datei-Upload-Analyse, Multi-Turn-Gespräche und Echtzeit-Streaming

Python-Tutorial-Serie

-

Google A2A Python SDK Tutorial (19. Mai 2025)

- Vollständiger Leitfaden zum Aufbau von A2A-Agenten in Python

- Enthält Umgebungseinrichtung, Agent-Implementierung, Server-Deployment

-

Python A2A Tutorial 20250513 (13. Mai 2025)

- A2A-Agent-Aufbau und -Interaktion in Python lernen

- Deckt Streaming-Verarbeitung und Multi-Turn-Gespräche ab

-

Python A2A Tutorial mit Quellcode (4. Mai 2025)

- Praktischer Leitfaden mit vollständigem Quellcode

- Integration mit lokalem Ollama AI-Modell und Langchain

-

Python A2A Tutorial (2. Mai 2025)

- Python A2A-Server mit google-a2a-Bibliothek aufbauen

- Integration mit Ollama und LangChain

-

Python A2A: Vollständiger Leitfaden zu Googles Agent2Agent-Protokoll (14. April 2025)

- Python A2A-Protokoll meistern für interoperable KI-Agenten

- Von Grundlagen bis zu komplexen Multi-Agent-Workflows

-

Offizieller A2A SDK Python Praxisleitfaden (10. Mai 2025)

- Detailliertes A2A SDK Python Entwicklungstutorial

- Enthält Workflow-Diagramme und praktische Codebeispiele

🟨 JavaScript/TypeScript-Beispiele

Film-Informations-Agent

- A2A JS Sample: Movie Agent (16. Juni 2025)

- Integration mit TMDB API und OpenRouter AI

- Express.js-Server-Implementierung

JavaScript SDK Tutorial

-

Vollständiges A2A JS SDK Tutorial: Schnellstart-Leitfaden (9. Juni 2025)

- Type-safe TypeScript-Implementierung

- Express.js-Server-SDK und Streaming-Verarbeitung

-

A2A-Protokoll-Entwicklungsleitfaden (TypeScript) (11. April 2025)

- A2A-Protokoll mit TypeScript meistern

- Leistungsstarke Agent-Kommunikationssysteme aufbauen

☕ Java-Implementierungsbeispiele

- A2A Java Sample (5. Juni 2025)

- Multi-Modul-Maven-Architektur

- Spring Boot Server SDK-Implementierung

- KI-Übersetzungsservice-Beispiel

🔧 Framework-Integrationsbeispiele

ADK-Integration

- A2A-Agent-Implementierung mit ADK: Vollständiger Entwicklungsleitfaden (15. Juli 2025)

- A2A intelligentes Agentensystem mit Google ADK Framework implementieren

- Deckt vollständigen Entwicklungsprozess ab

Spesenerstattungs-Agent

- A2A ADK Spesenerstattungs-Agent (10. Juli 2025)

- Intelligenter Spesenerstattungs-Agent basierend auf Google ADK und A2A-Protokoll

- Automatische Formular-Vervollständigungsinformationen-Generierung

CrewAI-Integration

- A2A + CrewAI + OpenRouter Diagramm-Generierungs-Agent Tutorial (25. Juni 2025)

- Diagramm-Generierungs-Agent mit OpenRouter, CrewAI und A2A-Protokoll aufbauen

- End-to-End-Agent-Entwicklungstutorial

LangGraph-Integration

- A2A-Währungs-Agent mit LangGraph aufbauen (13. Mai 2025)

- Währungs-Agent mit LangGraph und Google Gemini-Modell aufbauen

- Detaillierte Komponenten- und Datenfluss-Erklärung

🔗 Protokoll-Integrationsbeispiele

MCP-Protokoll-Integration

-

A2A MCP AG2 Intelligenter Agent Beispiel (2. Juli 2025)

- A2A-Protokoll intelligenter Agent mit AG2-Framework aufgebaut

- Integration mit MCP-Protokoll und YouTube-Untertitel-Verarbeitungsfunktionalität

-

A2A MCP Integration (4. Juni 2025)

- Schritt-für-Schritt-Anleitung für A2A- und MCP-Integration

- KI-Agenten mit Python SDK und OpenRouter aufbauen

🛠️ Entwicklungstools und SDKs

.NET SDK

- Vollständige A2A .NET SDK Dokumentation (3. Juli 2025)

- .NET-Bibliothek, die Google A2A Protocol v0.2.1 implementiert

- Geeignet für ASP.NET Core-Anwendungen

Debugging-Tools

-

A2A Inspector: Detaillierte Analyse des Agent2Agent-Kommunikations-Debuggings (18. Juni 2025)

- Leistungsstarkes Web-Debugging-Tool

- Echtzeit-Inspektion von Agent-Karten und JSON-RPC-Kommunikation

-

Verwendung von A2A Protocol Validator zur Überprüfung der A2A-Protokollunterstützung einer Domain (3. Juni 2025)

- A2A Protocol Validator zur Bestätigung der A2A-Protokollunterstützung verwenden

- AgentCard-Visualisierung für einfaches Debugging

📚 Technische Spezifikationen und Best Practices

Protokollspezifikation

- A2A-Protokollspezifikation (Python) (30. April 2025)

- Vollständige A2A-Protokollspezifikation und Implementierungsleitfaden

- Python-basierte Referenzimplementierung

Vergleich und Analyse

- A2A vs MCP: Vollständiger Vergleich von KI-Agent-Kommunikationsprotokollen (20. Juni 2025)

- Detaillierter Vergleich zwischen A2A- und MCP-Protokollen

- Hilft bei der Auswahl des geeigneten Protokolls für Anwendungsfälle

Community-Ressourcen

- Awesome A2A: Kuratierte Liste von A2A-Protokoll-Ressourcen (12. Juni 2025)

- Umfassende Sammlung von A2A-Protokoll-Ressourcen

- Tools, Tutorials, Beispiele, Community-Beiträge

🌍 Mehrsprachige Ressourcen

Chinesische Ressourcen

- A2A协议规范 (中文版) (30. April 2025)

- 地理SEO优化:A2A协议在全球AI代理网络中的应用 (15. Mai 2025)

Andere Sprachen

- Spécification du Protocole A2A (Français) (30. April 2025)

- A2A プロトコル仕様 (日本語) (30. April 2025)

- A2A 프로토콜 사양 (한국어) (30. April 2025)

- A2A Protokoll Spezifikation (Deutsch) (30. April 2025)

- A2A प्रोटोकॉल विनिर्देश (हिंदी) (30. April 2025)

Erhalten Sie die neuesten A2A-Protokoll-Entwicklungsinformationen und treten Sie der wachsenden Community von KI-Agent-Entwicklern bei, die die Zukunft der Agent-zu-Agent-Kommunikation aufbauen.

Related Articles

Explore more content related to this topic

A2UI Introduction - Declarative UI Protocol for Agent-Driven Interfaces

Discover A2UI, the declarative UI protocol that enables AI agents to generate rich, interactive user interfaces. Learn how A2UI works, who it's for, how to use it, and see real-world examples from Google Opal, Gemini Enterprise, and Flutter GenUI SDK.

2025 Complete Guide: Agent2Agent (A2A) Protocol - The New Standard for AI Agent Collaboration

A2A (Agent2Agent Protocol) is the first open standard protocol designed specifically for communication between AI agents, solving the collaboration challenges of AI agents developed by different organizations. This guide covers A2A protocol core concepts, technical implementation, practical application scenarios, and hands-on examples in Python, JavaScript, Java and other languages to help you quickly master agent collaboration development.

Agent Gateway Protocol (AGP): Practical Tutorial and Specification

Learn the Agent Gateway Protocol (AGP): what it is, problems it solves, core spec (capability announcements, intent payloads, routing and error codes), routing algorithm, and how to run a working simulation.

Integrating A2A Protocol - Intelligent Agent Communication Solution for BeeAI Framework

Using A2A protocol instead of ACP is a better choice for BeeAI, reducing protocol fragmentation and improving ecosystem integration.

A2A vs ACP Protocol Comparison Analysis Report

A2A (Agent2Agent Protocol) and ACP (Agent Communication Protocol) represent two mainstream technical approaches in AI multi-agent system communication: 'cross-platform interoperability' and 'local/edge autonomy' respectively. A2A, with its powerful cross-vendor interconnection capabilities and rich task collaboration mechanisms, has become the preferred choice for cloud-based and distributed multi-agent scenarios; while ACP, with its low-latency, local-first, cloud-independent characteristics, is suitable for privacy-sensitive, bandwidth-constrained, or edge computing environments. Both protocols have their own focus in protocol design, ecosystem construction, and standardization governance, and are expected to further converge in openness in the future. Developers are advised to choose the most suitable protocol stack based on actual business needs.