Moltworker 完整指南 2026:在 Cloudflare 上无硬件运行个人 AI 代理

Moltworker 完整指南 2026:在 Cloudflare 上无硬件运行个人 AI 代理

🎯 核心要点(TL;DR)

- 无需自备硬件:Moltworker 让你在 Cloudflare 基础设施上运行 Moltbot AI 代理,不必再买 Mac mini 或 VPS

- 企业级安全:内置 Cloudflare Access 认证、设备配对与 Sandbox 隔离,保护数据与 API

- 成本友好:Workers Paid 方案约 $5/月起,AI Gateway、R2、Browser Rendering 均有慷慨免费额度

- 功能对齐:支持 Moltbot 主要集成,包括 Telegram、Discord、Slack 与浏览器自动化

- 可上生产:依托 Cloudflare 全球网络、自动扩缩容、R2 持久化与完整可观测性

目录

- 什么是 Moltworker?

- 为什么需要 Moltworker:硬件之困

- Moltworker 架构详解

- 如何部署 Moltworker:分步指南

- 安全考量与最佳实践

- Moltworker 与传统 Moltbot 部署对比

- 社区反馈与担忧

- 实际使用场景

- 常见问题排查

- FAQ

什么是 Moltworker? {#什么是-moltworker}

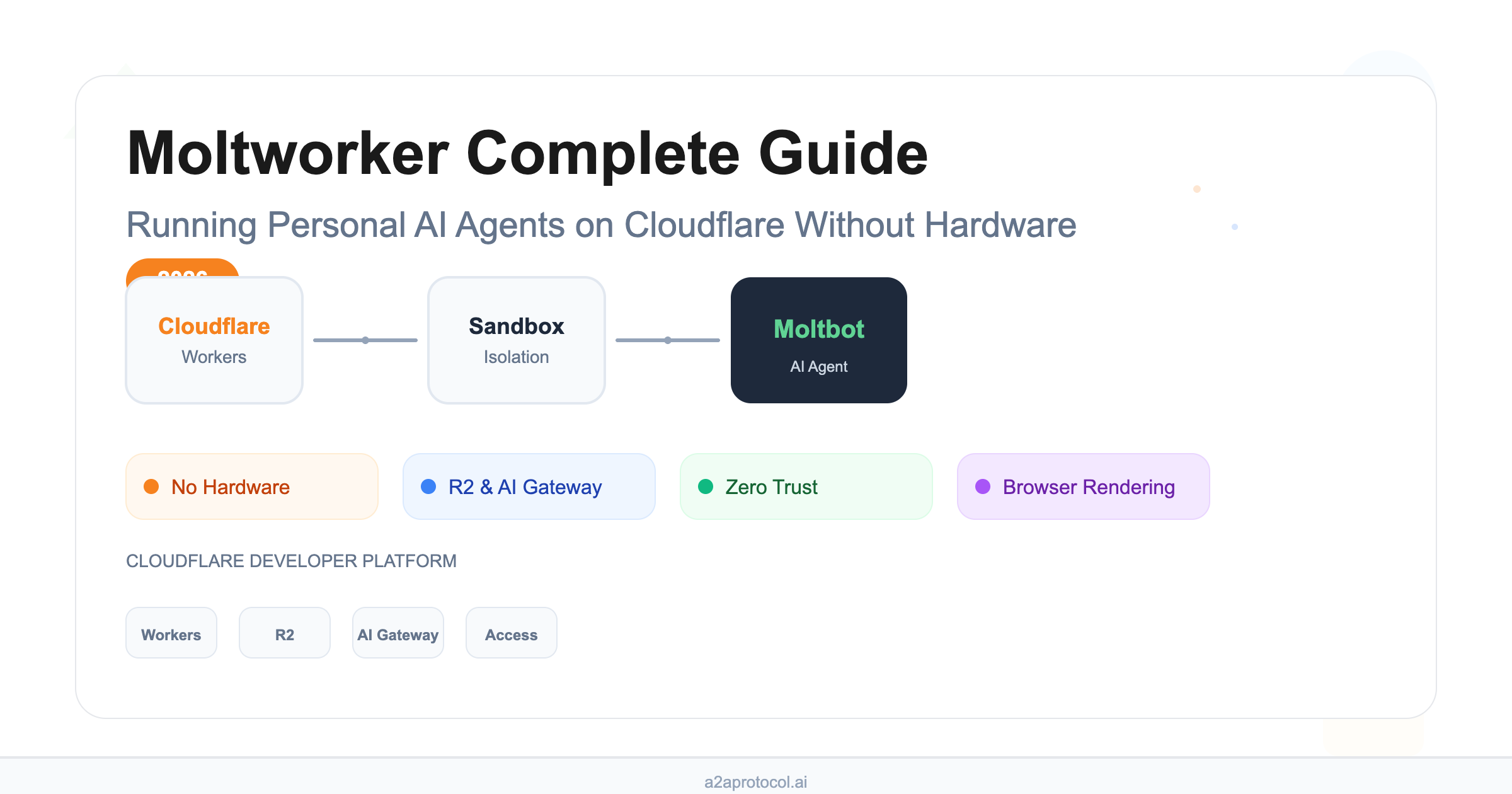

Moltworker 是 Cloudflare 开发的开源中间件,让 Moltbot(前身为 Clawdbot)个人 AI 代理运行在 Cloudflare 开发者平台上,而无需专用硬件。2026 年 1 月发布,moltworker 改变了开发者部署与管理 AI 代理的方式。

Moltbot 基础

理解 moltworker 前,先了解 Moltbot 是什么:

- 个人 AI 助手:Moltbot 是开源 AI 代理,充当个人助手

- 多平台集成:支持 Telegram、Discord、Slack 及网页控制界面

- 可扩展架构:网关架构、持久对话与代理运行时

- 自托管设计:最初需用户在自有硬件(Mac mini、Linux 服务器等)上运行

Moltworker 如何改变部署方式

Moltworker 通过以下方式让 Moltbot 完全跑在 Cloudflare 上:

// Moltworker entrypoint example

import { getSandbox } from '@cloudflare/sandbox';

export default {

async fetch(request: Request, env: Env): Promise<Response> {

const sandbox = getSandbox(env.Sandbox, 'user-123');

// Moltbot runs inside this isolated sandbox

await sandbox.exec('moltbot-gateway start');

return Response.json({ status: 'running' });

}

};

💡 要点 Moltworker 不是 Moltbot 的 fork,而是兼容层,让标准 Moltbot 运行时在 Cloudflare 无服务器环境中运行。

为什么需要 Moltworker:硬件之困 {#为什么需要-moltworker}

2026 年的 Mac Mini 抢购潮

2026 年 1 月 Moltbot 爆红时出现了一个现象:开发者纷纷购买 Mac mini 专门跑个人 AI 代理,带来一系列问题:

| 挑战 | 传统做法 | Moltworker 方案 |

|---|---|---|

| 初始成本 | Mac mini $599+ | Workers 方案 $5/月 |

| 维护 | 手动更新、监控 | 平台自动更新 |

| 可用性 | 依赖家庭网络 | 全球网络 99.9%+ SLA |

| 安全 | 自建防火墙、VPN | 内置 Access、Zero Trust |

| 扩容 | 再买硬件 | 自动分配资源 |

| 耗电 | 24/7 电费 | 按用量计费的无服务器 |

Cloudflare 的优势

Moltworker 依托 Cloudflare 开发者平台,已能支撑复杂应用:

- Node.js 兼容:Top 1000 NPM 包中约 98.5% 可在 Workers 中原生运行

- Sandbox SDK:运行不可信代码的隔离环境

- 全球网络:300+ 数据中心,低延迟访问

- 一体化服务:AI Gateway、R2、Browser Rendering、Zero Trust Access 协同工作

⚠️ 重要说明 Moltworker 目前为 proof-of-concept,非 Cloudflare 官方产品,以开源项目形式展示平台能力。

Moltworker 架构详解 {#架构详解}

系统设计总览

graph TB

A[User Request] --> B[Cloudflare Worker]

B --> C[Cloudflare Access Auth]

C --> D[Admin UI / API Router]

D --> E[Sandbox Container]

E --> F[Moltbot Gateway Runtime]

F --> G[AI Gateway]

F --> H[Browser Rendering]

F --> I[R2 Storage]

G --> J[Anthropic Claude]

H --> K[Headless Chrome]

I --> L[Persistent Data]

核心组件说明

1. 入口 Worker(API 路由与代理)

moltworker 的 Worker 承担多类职责:

// Simplified moltworker routing logic

export default {

async fetch(request, env) {

const url = new URL(request.url);

// Admin UI routes

if (url.pathname.startsWith('/_admin/')) {

return handleAdminUI(request, env);

}

// CDP proxy for browser automation

if (url.pathname.startsWith('/cdp/')) {

return handleCDPProxy(request, env);

}

// WebSocket connection to Moltbot

if (url.pathname === '/ws') {

return handleWebSocket(request, env);

}

// Control UI

return handleControlUI(request, env);

}

};

主要职责:

- 将 HTTP/WebSocket 请求路由到对应处理逻辑

- 将 Chrome DevTools Protocol (CDP) 命令代理到 Browser Rendering

- 提供管理界面

- 校验认证 token 与 Access JWT

2. Cloudflare Sandbox 容器

Sandbox SDK 提供 Moltbot 实际运行的隔离环境:

// Creating and managing the sandbox

const sandbox = getSandbox(env.Sandbox, userId);

// Install Moltbot in the container

await sandbox.exec('npm install -g moltbot');

// Mount R2 bucket for persistence

await sandbox.mountBucket(env.R2_BUCKET, '/root/.moltbot');

// Start the gateway process

const process = await sandbox.startProcess('moltbot-gateway', {

env: {

ANTHROPIC_API_KEY: env.ANTHROPIC_API_KEY,

GATEWAY_TOKEN: env.MOLTBOT_GATEWAY_TOKEN

}

});

Sandbox 特性:

- 隔离:每用户独立安全容器

- 文件系统:容器内完整读写

- 进程管理:可运行 Moltbot gateway 等后台服务

- 网络:受控出站到 AI 服务与聊天平台

3. AI Gateway 集成

Moltworker 将所有 AI 模型请求经 Cloudflare AI Gateway 转发:

# Configuration for AI Gateway

export ANTHROPIC_BASE_URL="https://gateway.ai.cloudflare.com/v1/{account_id}/{gateway_id}/anthropic"

export AI_GATEWAY_API_KEY="your-anthropic-key"

AI Gateway 的好处:

- 成本追踪:统一查看各 AI 厂商花费

- 请求分析:模型使用日志

- 缓存:减少重复 API 调用

- 故障转移:自动切换模型/厂商

- 统一账单:用 Cloudflare 额度,不必管理多家账号

4. R2 持久化存储

Moltworker 用备份/恢复模式做数据持久化:

// Backup process (runs every 5 minutes via cron)

async function backupToR2(sandbox, r2Bucket) {

// Tar the Moltbot config directory

await sandbox.exec('tar -czf /tmp/backup.tar.gz /root/.moltbot');

// Upload to R2

const backupData = await sandbox.readFile('/tmp/backup.tar.gz');

await r2Bucket.put('moltbot-backup.tar.gz', backupData);

console.log('Backup completed at', new Date().toISOString());

}

// Restore on container startup

async function restoreFromR2(sandbox, r2Bucket) {

const backup = await r2Bucket.get('moltbot-backup.tar.gz');

if (backup) {

await sandbox.writeFile('/tmp/restore.tar.gz', await backup.arrayBuffer());

await sandbox.exec('tar -xzf /tmp/restore.tar.gz -C /');

console.log('Restored from R2 backup');

}

}

会持久化的内容:

- 已配对设备配置

- 对话历史与上下文

- 代理创建的自定义 skills 与 tools

- 用户偏好与设置

5. 通过 CDP 代理的 Browser Rendering

moltworker 的一大创新是 CDP (Chrome DevTools Protocol) 代理:

// CDP proxy implementation

async function handleCDPProxy(request, env) {

const url = new URL(request.url);

if (url.pathname === '/cdp/json/version') {

// Return browser version info from Browser Rendering

const browser = await puppeteer.launch(env.BROWSER);

return Response.json({ browserVersion: browser.version() });

}

if (url.pathname.startsWith('/cdp/devtools/browser/')) {

// Upgrade to WebSocket and proxy CDP commands

const browserId = url.pathname.split('/').pop();

return handleCDPWebSocket(request, env, browserId);

}

}

流程简述:

- Sandbox 内 Moltbot 连到

localhost:9222(标准 CDP 端口) - Moltworker 拦截并代理到 Worker

- Worker 把 CDP 命令转发到 Cloudflare Browser Rendering

- Browser Rendering 在真实 Chromium 实例上执行

- 响应经代理回到 Moltbot

这样 Moltbot 可在不于容器内跑 Chromium 的情况下做浏览器自动化,省资源也更安全。

6. Zero Trust Access 认证

Moltworker 用 Cloudflare Access 保护敏感路由:

// Access JWT validation

async function validateAccessToken(request, env) {

const token = request.headers.get('Cf-Access-Jwt-Assertion');

if (!token) {

return { valid: false, error: 'No Access token' };

}

// Verify JWT signature and audience

const payload = await verifyJWT(token, {

audience: env.CF_ACCESS_AUD,

issuer: `https://${env.CF_ACCESS_TEAM_DOMAIN}/cdn-cgi/access/certs`

});

return { valid: true, user: payload.email };

}

受保护路由:

/_admin/*:设备管理界面/api/*:管理 API/debug/*:诊断与日志

数据流示例:从用户消息到 AI 回复

一次完整请求在 moltworker 中的路径:

- 用户通过 Telegram 向已配对 bot 发消息

- Telegram webhook 打到 moltworker Worker

- Worker 校验 gateway token 与设备配对状态

- 消息转发给 Sandbox 内 Moltbot gateway

- Moltbot 处理消息并判断需要 AI

- AI 请求经 AI Gateway 发往 Anthropic Claude

- Claude 回复经 AI Gateway 返回(并记入分析)

- Moltbot 格式化后送回 Worker

- Worker 通过 Telegram API 投递

- 用户在聊天中收到 AI 生成内容

全流程中:AI 请求在 AI Gateway 记成本,对话上下文存 R2,Access 日志记入 Zero Trust 供审计。

如何部署 Moltworker:分步指南 {#部署指南}

前置条件

部署前请确保:

- ✅ 已开通 Cloudflare 且为 Workers Paid 方案($5/月)

- ✅ 有 Anthropic API key(或计划用 AI Gateway 统一计费)

- ✅ 本地已安装 Node.js 18+ 与 npm

- ✅ 已安装 Wrangler CLI(

npm install -g wrangler)

步骤 1:克隆与安装

# Clone the moltworker repository

git clone https://github.com/cloudflare/moltworker.git

cd moltworker

# Install dependencies

npm install

# Authenticate with Cloudflare

wrangler login

步骤 2:配置 AI 提供商

可选直连 Anthropic 或经 AI Gateway:

方式 A:直连 Anthropic

# Set your Anthropic API key

npx wrangler secret put ANTHROPIC_API_KEY

# Paste your key when prompted

方式 B:AI Gateway(推荐)

# Create an AI Gateway in the Cloudflare dashboard

# Then configure the secrets:

npx wrangler secret put AI_GATEWAY_API_KEY

# Enter your Anthropic key

npx wrangler secret put AI_GATEWAY_BASE_URL

# Enter: https://gateway.ai.cloudflare.com/v1/{account_id}/{gateway_id}/anthropic

💡 建议 使用 AI Gateway 便于观测与成本控制,且可在不重新部署的情况下切换提供商。

步骤 3:生成 Gateway Token

# Generate a secure random token

export MOLTBOT_GATEWAY_TOKEN=$(openssl rand -base64 32 | tr -d '=+/' | head -c 32)

# Display and save this token - you'll need it to access the UI

echo "Your gateway token: $MOLTBOT_GATEWAY_TOKEN"

# Set it as a secret

echo "$MOLTBOT_GATEWAY_TOKEN" | npx wrangler secret put MOLTBOT_GATEWAY_TOKEN

⚠️ 务必妥善保存该 token,访问 Control UI 需使用:https://your-worker.workers.dev/?token=YOUR_GATEWAY_TOKEN

步骤 4:部署 Moltworker

# Deploy to Cloudflare Workers

npm run deploy

# Output will show your worker URL:

# Published moltbot-sandbox (X.XX sec)

# https://moltbot-sandbox.your-subdomain.workers.dev

步骤 5:配置 Cloudflare Access

要使用管理界面,必须配置认证:

在 workers.dev 上启用 Access

- 打开 Workers & Pages 控制台

- 选择已部署的 Worker(如

moltbot-sandbox) - 进入 Settings → Domains & Routes

- 在

workers.dev行点击菜单(...)→ Enable Cloudflare Access - 点击 Manage Cloudflare Access 配置认证(添加邮箱白名单或配置 Google、GitHub 等)

- 复制 Application Audience (AUD) 标签

设置 Access 相关 Secret

# Your Cloudflare Access team domain

npx wrangler secret put CF_ACCESS_TEAM_DOMAIN

# Enter: myteam.cloudflareaccess.com

# Application Audience tag from Access settings

npx wrangler secret put CF_ACCESS_AUD

# Paste the AUD value you copied

重新部署

npm run deploy

步骤 6:启用 R2 持久化(推荐)

不配置 R2 时,容器重启后数据会丢失。

创建 R2 API Token

- 在 Cloudflare 控制台进入 R2 → Overview

- 点击 Manage R2 API Tokens

- 创建具备 Object Read & Write 权限的 token

- 选择

moltbot-data桶(首次部署时会自动创建) - 复制 Access Key ID 与 Secret Access Key

配置 R2 相关 Secret

# R2 credentials

npx wrangler secret put R2_ACCESS_KEY_ID

npx wrangler secret put R2_SECRET_ACCESS_KEY

# Your Cloudflare Account ID

npx wrangler secret put CF_ACCOUNT_ID

# Find this in dashboard: Click account menu → Copy Account ID

再次部署

npm run deploy

步骤 7:配对第一台设备

- 访问管理界面:

https://your-worker.workers.dev/_admin/ - 通过 Cloudflare Access 完成认证

- 新标签页打开 Control UI:

https://your-worker.workers.dev/?token=YOUR_GATEWAY_TOKEN - Control UI 会显示「等待配对审批…」

- 回到管理界面批准待配对设备

- Control UI 即已连接

⏱️ 说明:首次请求可能需 1–2 分钟等待容器启动,之后会快很多。

步骤 8:可选集成

添加 Telegram Bot

# Create a bot via @BotFather on Telegram

# Copy the bot token and set it:

npx wrangler secret put TELEGRAM_BOT_TOKEN

npm run deploy

添加 Discord Bot

# Create a bot in Discord Developer Portal

# Copy the bot token and set it:

npx wrangler secret put DISCORD_BOT_TOKEN

npm run deploy

添加 Slack Bot

# Create a Slack app with bot capabilities

# Copy both tokens and set them:

npx wrangler secret put SLACK_BOT_TOKEN

npx wrangler secret put SLACK_APP_TOKEN

npm run deploy

启用浏览器自动化

# Generate a secure secret for CDP authentication

npx wrangler secret put CDP_SECRET

# Enter a random string

# Set your worker's public URL

npx wrangler secret put WORKER_URL

# Enter: https://your-worker.workers.dev

npm run deploy

部署检查清单

- Workers Paid 方案已开通($5/月)

- AI 提供商已配置(Anthropic 或 AI Gateway)

- Gateway token 已生成并保存

- Cloudflare Access 已启用并配置

- R2 已配置(可选但推荐)

- 已在管理界面完成首台设备配对

- 聊天集成已按需配置

- 浏览器自动化已按需启用

安全考量与最佳实践 {#安全最佳实践}

多层认证架构

Moltworker 采用三道认证防线:

| 层级 | 作用 | 防护对象 |

|---|---|---|

| Gateway Token | 访问 Control UI | 未授权访问界面 |

| Device Pairing | 按设备授权 | 恶意客户端、token 泄露 |

| Cloudflare Access | 保护管理界面 | 未授权管理操作 |

协同关系

graph TD

A[User Request] --> B{Has Gateway Token?}

B -->|No| C[Reject: 401 Unauthorized]

B -->|Yes| D{Device Paired?}

D -->|No| E[Show Pairing Pending]

D -->|Yes| F{Admin Route?}

F -->|No| G[Allow: Normal Operation]

F -->|Yes| H{Valid Access JWT?}

H -->|No| I[Redirect to Access Login]

H -->|Yes| J[Allow: Admin Access]

关键安全提醒

⚠️ Prompt 注入风险

Moltbot 可能通过以下途径遭受 prompt 注入:

- 邮件内容(若开启邮件集成)

- 浏览器自动化访问的网页

- 不可信来源的聊天消息

缓解:只启用可信集成,不要将 moltworker 接到公开邮箱或允许访问不可信网站。

⚠️ 供应链风险

如 Hacker News 讨论所示,moltbot 依赖链与快速迭代带来供应链攻击风险。

缓解:部署时锁定版本、更新前查看已关闭的 PR/issue、生产环境可考虑 fork。

⚠️ 数据隐私

尽管 moltworker 跑在隔离 Sandbox 中,Cloudflare 技术上可访问:经 Workers 的数据、R2 桶内内容、日志与分析数据。

缓解:若需零知识架构,勿用 moltworker 处理敏感数据;追求最大隐私时请自托管 Moltbot。

安全部署建议

1. Token 管理

# Generate cryptographically secure tokens

openssl rand -base64 32 | tr -d '=+/' | head -c 32

# Rotate tokens regularly (every 90 days)

npx wrangler secret put MOLTBOT_GATEWAY_TOKEN

npm run deploy

2. Access 策略配置

在 Zero Trust 控制台配置严格策略(示例):

# Example Access policy

Name: Moltworker Admin Access

Application Domain: moltbot-sandbox.your-subdomain.workers.dev

Paths:

- /_admin/*

- /api/*

- /debug/*

Policy:

- Include:

- Email: [email protected]

- Exclude:

- Everyone

Session Duration: 24 hours

3. 容器生命周期管理

# For production: Keep container always alive

# (Default behavior, no action needed)

# For development/testing: Allow container to sleep

npx wrangler secret put SANDBOX_SLEEP_AFTER

# Enter: 1h (container sleeps after 1 hour of inactivity)

4. 监控与告警

开启完整日志:

# Enable debug routes (only in development)

npx wrangler secret put DEBUG_ROUTES

# Enter: true

可访问的 debug 端点:

GET /debug/processes:列出容器进程GET /debug/logs?id=<process_id>:查看进程日志GET /debug/version:查看 moltbot 与容器版本

5. 网络隔离

Moltworker 自动做到:每用户 Sandbox 互隔离、出站仅到允许目标、入站仅经 Worker 代理。

6. Secret 轮换建议

| Secret | 轮换频率 | 影响 |

|---|---|---|

| Gateway Token | 每 90 天 | 需重新配对所有设备 |

| AI 提供商 Key | 每 180 天 | 对用户透明 |

| R2 Access Key | 每 180 天 | 需重新部署 |

| CDP Secret | 每 90 天 | 更新前浏览器自动化会中断 |

安全审计检查清单

上线前请确认:

- 所有 secret 均通过

wrangler secret put设置(勿写进代码) - 所有管理路由已启用 Cloudflare Access

- Gateway token 为密码学随机(32+ 字符)

- 已启用设备配对(未使用

DEV_MODE=true) - R2 桶非公开访问

- 仅启用必要的聊天集成

- 已关闭邮件集成(prompt 注入风险高)

- 生产环境已关闭 debug 路由

- 有在查看 Access 日志

- R2 数据有备份策略

Moltworker 与传统 Moltbot 部署对比 {#对比}

对比矩阵

| 维度 | 自托管 Moltbot | Cloudflare 上的 Moltworker |

|---|---|---|

| 初始成本 | Mac mini $599+ 或 VPS $5–20/月 | Workers Paid $5/月 |

| 持续成本 | 电费 + 网络 + 维护 | 按用量(通常 $5–15/月) |

| 搭建复杂度 | 高(Docker、网络、安全) | 中(多为配置) |

| 部署耗时 | 2–4 小时 | 15–30 分钟 |

| 维护负担 | 手动更新、监控、备份 | 平台自动更新 |

| 可用性 | 依赖家庭网络/VPS | 全球网络 99.9%+ |

| 地域延迟 | 单点 | 300+ 边缘节点 |

| 扩容 | 再买硬件 | 自动 |

| 安全管理 | 自建(防火墙、VPN、补丁) | 内置(Access、Sandbox) |

| 数据隐私 | 完全自控(可零知识) | Cloudflare 可访问数据 |

| 备份 | 手动或脚本 | R2 每 5 分钟自动同步 |

| 可观测性 | 自建(如 Grafana) | 内置(AI Gateway、Access 日志) |

| 浏览器自动化 | 本地 Chromium(吃资源) | Browser Rendering API(外置) |

| 本地集成 | 完整(智能家居、本地文件等) | 仅云可达 |

| 定制 | 无限制 | 限于容器环境 |

| 厂商锁定 | 无 | 依赖 Cloudflare |

何时选自托管 Moltbot

适合传统自托管的情况:

✅ 需要绝对数据隐私(零知识架构)

✅ 需要本地网络集成(智能家居、NAS 等)

✅ 需要无限定制与系统级访问

✅ 已有稳定基础设施与技术能力

✅ 更倾向一次性硬件投入而非月费

✅ 需满足数据属地合规

何时选 Moltworker

适合选 moltworker 的情况:

✅ 希望搭建与维护尽量少

✅ 需要高可用与全球低延迟

✅ 更倾向按用量付费而非买硬件

✅ 看重内置可观测与安全能力

✅ 不需要本地网络集成

✅ 希望自动扩缩容与平台更新

✅ 能接受 Cloudflare 访问你的数据

性能参考

| 指标 | 自托管(Mac Mini M2) | Moltworker(Cloudflare) |

|---|---|---|

| Cold Start | 无(常驻) | 60–120 秒 |

| Warm 请求 | 50–200ms | 100–300ms(全球平均) |

| AI 响应 | 取决于网络 | 经 AI Gateway 优化 |

| 浏览器自动化 | 2–5 秒 | 3–6 秒 |

| 存储 I/O | 本地 SSD(很快) | R2(依赖网络) |

| 并发用户 | 受硬件限制 | 自动扩缩容 |

成本粗算(12 个月 TCO)

自托管(Mac Mini M2)

- 硬件:$599(一次性)

- 电费:约 $50/年(按 10W 平均)

- 网络:$0(假设已有)

- 第 1 年合计:$649;第 2 年起:约 $50/年

自托管(VPS,如 Hetzner CCX13)

- VPS:$15/月 × 12 = $180/年

- 备份:$5/月 × 12 = $60/年

- 每年:约 $240

Moltworker(Cloudflare)

- Workers Paid:$5/月 × 12 = $60/年

- AI Gateway:$0(免费额度)

- R2:约 $0.75/月 × 12 = $9/年(按 50GB)

- Browser Rendering:$5/月 × 12 = $60/年(100 万请求)

- 每年:约 $129

💡 成本结论:前 1–2 年 Moltworker 更省;若已有稳定网络,自托管 Mac mini 在 2–3 年后更便宜。

社区反馈与担忧 {#社区反馈}

Hacker News 上的讨论反映出对 Moltbot 与 moltworker 的不少担忧:

正面评价

✅ Cloudflare Node.js 进展:98.5% NPM 兼容性获认可

✅ Sandbox SDK:不少人认为 Sandbox SDK 不只为 moltworker 有用

✅ 部署简单:相比自托管复杂度下降

✅ 内置可观测:AI Gateway 分析与 Access 日志被提及

主要担忧

1. 营销与炒作

"品牌和‘看我们多成功’式营销太多,项目显得 heavily astro-turfed。"

社区提到:非技术账号的过度推广、与加密时代炒作类比、对日后收购或转型的担心。Cloudflare 回应:Moltworker 明确标注为 proof-of-concept,不是产品,目的是展示平台能力。

2. 安全漏洞

"Clawdbot/Moltbot 像是等着被供应链攻击。"

具体问题:Prompt 注入(邮件/网页恶意内容无防护)、供应链(开发快、技术把关少)、不安全部署(不少人未认证就暴露面板)、邮件集成增加攻击面。缓解:Moltworker 默认强制设备配对、Access 保护管理路由、Sandbox 隔离、文档建议不启用邮件集成。

3. 能力被夸大

"本质是方便把 Claude 或 ChatGPT 接到 Discord 这类聊天平台的封装,却包装成更革命性的东西。"

批评点:核心就是 API 封装、已有类似工具(如 afk-code 两分钟搭好)、「代理」标签有营销成分。另一面:价值在于持久记忆与上下文、自修改能力(代理自建 tools)、多平台网关架构、以及在全球基础设施上的部署形态。

4. 数据隐私

"所有家庭/本地集成都没了,数据必须放云上。不感兴趣。"

对 moltworker 的合理担忧:Cloudflare 可访问经 Workers 的数据、R2 非零知识、失去本地网络集成。何时要紧:处理敏感个人数据、合规(如 HIPAA、严格属地 GDPR)、希望完全掌控基础设施。何时可接受:本来就用公共 AI(Anthropic 已能看到数据)、信任 Cloudflare 安全实践、更看重便利而非绝对隐私。

5. 技术质疑

"看看他们项目里关闭的 PR,技术水准低得离谱。"

社区查看 moltbot GitHub 后指出:低质量贡献、已关闭 PR 中的安全问题、代码审查不足。背景:Moltbot 是快速演进的开源项目,moltworker 适配它但不控制其开发。建议:部署前评估 moltbot 安全状况、生产可考虑 fork、关注 issue 动态。

平衡看法

社区大致共识:

✅ Moltworker 作为平台演示:很好展示 Cloudflare 能力

✅ Sandbox SDK 价值:不限于 moltbot

⚠️ Moltbot 成熟度:当实验性项目,别当生产就绪

⚠️ 安全:需认真配置与持续监控

❌ 炒作与现实:营销大于技术实质

实际使用场景 {#使用场景}

在负责任部署的前提下,moltworker 仍能支撑合理场景:

1. 个人效率助手

场景:开发者希望 AI 助手能管理日历与提醒、回答代码库问题、总结每日新闻与论文、在工作时间通过 Slack 交互。部署要点:配置 Slack 集成与 Anthropic API key 并部署。好处:高可用、边缘低延迟、AI Gateway 追踪用量、对话历史存 R2。

2. 自动化网页调研

场景:需要监控特定站点更新、从多源抓取数据、截屏、整理报告。部署要点:启用浏览器自动化(CDP_SECRET、WORKER_URL)并部署。示例:用户说「查 Hacker News 前 5 条并总结」,Moltbot 打开页面、截屏、提取并总结。

3. 多平台客服 Bot

场景:小团队希望用 AI 在 Telegram、Discord、网站聊天里提供支持。部署要点:配置 Telegram/Discord token,用 AI Gateway 控制成本并部署。好处:一个代理服务多平台、统一对话历史、按用量扩缩容。

4. 开发团队助手

场景:团队希望 AI 能回答内部文档、生成代码片段、画图、在 Discord 站会中交互。部署要点:配置 Discord、AI Gateway(可设主/备模型)并部署。安全:用 Access 限制管理界面、设备配对限制使用人、AI Gateway 留审计日志。

5. 个人财务追踪(⚠️ 高风险)

场景:希望 AI 监控余额、分类交易、给出消费洞察、异常告警。⚠️ 不推荐:prompt 注入风险(恶意邮件可触发操作)、财务数据在 Cloudflare、缺乏金融决策审计。若必须:不要接邮件、仅用只读 API、开启全部安全层、定期查 AI Gateway 日志,或考虑自托管。

常见问题排查 {#故障排查}

容器启动失败

现象:「Gateway 启动失败」或「Container timeout」。处理:确认已开通 Containers、用 wrangler secret list 检查必要 secret(MOLTBOT_GATEWAY_TOKEN、ANTHROPIC_API_KEY 或 AI_GATEWAY_*)、wrangler tail 看部署日志、必要时在 wrangler.toml 调大 timeout。

R2 不工作

现象:容器重启后数据丢失或 R2 未挂载。处理:确认 R2_ACCESS_KEY_ID、R2_SECRET_ACCESS_KEY、CF_ACCOUNT_ID 已设置;wrangler r2 bucket list 确认有 moltbot-data;可用 wrangler r2 object get 测试;或在管理界面点「Backup Now」。注意:R2 挂载仅在生产生效,wrangler dev 不支持。

Cloudflare Access 问题

现象:管理路由被拒或无限重定向。处理:检查 CF_ACCESS_TEAM_DOMAIN、CF_ACCESS_AUD;在 Zero Trust 控制台确认 Worker URL 在 Access 应用内、邮箱在白名单;清除浏览器 cookie 再试。

设备配对异常

现象:设备未出现在管理界面或配对一直卡住。处理:等待 10–15 秒再刷新;确认 Control UI 的 ?token= 与 secret 一致;确认未在生产使用 DEV_MODE=true;通过 /debug/processes 与 /debug/logs 查看 gateway 日志。

WebSocket 连接失败

现象:WebSocket 连接失败或 Control UI 断连。处理:本地 wrangler dev 对 Sandbox 内 WebSocket 代理支持有限,建议部署到 Cloudflare 测试;确认 URL 为 wss://your-worker.workers.dev/ws?token=YOUR_GATEWAY_TOKEN;用浏览器控制台或 wscat 排查 CORS/认证。

浏览器自动化异常

现象:CDP 连接失败或浏览器 skill 不工作。处理:确认 CDP_SECRET、WORKER_URL 已设;用 curl 测 /cdp/json/version;在控制台确认 Browser Rendering 已开通;在 /debug/processes 查看浏览器相关进程。

性能/超时

现象:响应慢或超时。处理:在 AI Gateway 控制台看慢请求;设置 SANDBOX_SLEEP_AFTER=never 避免休眠;在 AI Gateway 开启缓存;用 wrangler tail 观察冷启动(首请求 60–120 秒属正常)。

配置未生效

现象:改配置后仍用旧设置。处理:改 Dockerfile 的 cache bust 注释后重新 deploy;在管理界面点「Restart Gateway」;或删除 R2 中的 moltbot-backup.tar.gz 后重启容器从头恢复。

FAQ {#faq}

Q: Moltworker 能上生产吗?

A:不能算。Cloudflare 明确将其标为 proof-of-concept,展示平台能力而非官方支持产品。若用于生产:请认真阅读安全部分、fork 并自行维护、增加监控与告警,或考虑自托管 Moltbot。

Q: 跑 Moltworker 大概多少钱?

A:典型月成本:Workers Paid $5(必选)、R2 约 $0.75(50GB 及请求)、Browser Rendering 约 $5(100 万请求)、AI Gateway 免费、Access 免费(50 用户内)。合计约 $10–15/月。

Q: 能用 OpenAI 代替 Anthropic 吗?

A:可以。Moltbot 支持多 AI 提供商,设置 OPENAI_API_KEY 或经 AI Gateway 配置 OpenAI 端点即可,无需改代码切换厂商。

Q: Moltworker 如何对待数据隐私?

A:Cloudflare 可访问经 Workers 与 R2 的数据;对话会发给 Anthropic/OpenAI(遵循其隐私政策);传输加密(TLS)但 Cloudflare 可解密;无法实现零知识。追求最大隐私请自托管 Moltbot。

Q: 能在本地开发环境跑 Moltworker 吗?

A:可以,但有限制。用 .dev.vars 设 DEV_MODE=true、DEBUG_ROUTES=true、ANTHROPIC_API_KEY 后 npm run dev。本地 WebSocket 可能不稳定、R2 挂载不可用、Sandbox 行为与生产有差异。完整功能需部署到 Cloudflare。

Q: Cloudflare 故障时会怎样?

A:故障期间实例不可用,但 R2 备份仍在;恢复后代理会自动恢复,对话与配对设备保留。Cloudflare 可用性通常 99.9%+;关键业务可考虑多云或自托管备份、监控与恢复流程。

Q: 能自定义 Moltworker 里的 Moltbot 运行时吗?

A:可以,但有边界。可通过 Dockerfile 加自定义 skills、用 wrangler secret 配环境变量、在 Dockerfile 里装系统包;不能改 Workers Runtime 或 Sandbox SDK 本身。

Q: 如何从自托管 Moltbot 迁到 Moltworker?

A:在自托管机上 tar -czf moltbot-backup.tar.gz ~/.moltbot 导出;按上文部署 moltworker;用 wrangler r2 object put 把备份上传到 R2;在管理界面重启 Gateway 触发恢复;必要时重新配对设备;充分测试后再下线自托管。

Q: Moltworker 是否容易遭 Prompt 注入?

A:是。Moltbot 与 moltworker 都可能通过邮件内容、浏览器访问的页面、不可信聊天消息被注入。缓解:不启用邮件集成、只浏览可信站点、用设备配对限制访问、查看 AI Gateway 日志;目前 LLM 代理尚无完美防护。

Q: 能商用吗?

A:需查看各组件许可:Moltworker 仓库、Moltbot 仓库、Cloudflare 服务条款。商用建议咨询法务、考虑 fork 自维护、做好监控与 SLA、满足数据保护法规。

Q: 如何参与贡献?

A:Moltworker 开源。Fork cloudflare/moltworker,开 feature 分支、修改并测试、提 PR 与说明,在 GitHub issues 与维护者沟通。Cloudflare 表示会关注仓库一段时间,但非官方支持产品。

Q: Moltworker 后续会怎样?

A:截至 2026 年 1 月仍是 proof-of-concept。可能方向:由社区维护、被 Cloudflare 产品化(目前说法下概率低)、能力回馈到上游 Moltbot、或随 Moltbot 演进而不再维护。生产使用请做好自行维护 fork 的准备。

小结

Moltworker 提供了一种在 Cloudflare 上部署 AI 代理的方式,用平台能力替代硬件,并带来企业级安全与可观测性;但需对其成熟度有清醒预期。

Moltworker 擅长:展示 Cloudflare 平台、降低相对自托管的复杂度、提供内置可观测与安全、快速试验 AI 代理。

Moltworker 不足:非官方生产就绪、数据非零知识、无本地网络集成、无法完全防御 prompt 注入。

建议:把它当作优秀的 proof-of-concept 与学习工具,认真做安全配置,对成熟度保持现实预期;敏感或关键业务仍可优先考虑传统自托管。

下一步

- 试跑:在测试环境部署一次

- 评估:是否满足你的安全与隐私要求

- 关注:GitHub 仓库的更新与安全公告

- 参与:通过代码或反馈帮助改进

- 决策:根据需求在 moltworker、自托管或混合方案间选择

延伸阅读

- Moltworker GitHub:https://github.com/cloudflare/moltworker

- Moltbot 官网:https://molt.bot/

- Cloudflare Sandbox 文档:https://developers.cloudflare.com/sandbox/

- Cloudflare AI Gateway:https://developers.cloudflare.com/ai-gateway/

- Cloudflare Access:https://developers.cloudflare.com/cloudflare-one/policies/access/

相关文章

- Universal Commerce Protocol (UCP):2026 年智能体商务标准完整指南 — 智能体商务与支付的开放标准

- A2UI 协议完整指南:使用 Google A2UI 构建代理驱动 UI(2025) — 面向 AI 代理的声明式 UI 协议

- 2025 年完全指南:Agent2Agent (A2A) 协议 — AI 代理协作与协议基础

最后更新:2026 年 1 月 30 日

Moltworker 版本:Proof-of-Concept (2026-01)

作者:基于 Cloudflare 官方文档与社区反馈

Related Articles

Explore more content related to this topic

A2UI Introduction - Declarative UI Protocol for Agent-Driven Interfaces

Discover A2UI, the declarative UI protocol that enables AI agents to generate rich, interactive user interfaces. Learn how A2UI works, who it's for, how to use it, and see real-world examples from Google Opal, Gemini Enterprise, and Flutter GenUI SDK.

Agent Gateway Protocol (AGP): Practical Tutorial and Specification

Learn the Agent Gateway Protocol (AGP): what it is, problems it solves, core spec (capability announcements, intent payloads, routing and error codes), routing algorithm, and how to run a working simulation.

Integrating A2A Protocol - Intelligent Agent Communication Solution for BeeAI Framework

Using A2A protocol instead of ACP is a better choice for BeeAI, reducing protocol fragmentation and improving ecosystem integration.

A2A vs ACP Protocol Comparison Analysis Report

A2A (Agent2Agent Protocol) and ACP (Agent Communication Protocol) represent two mainstream technical approaches in AI multi-agent system communication: 'cross-platform interoperability' and 'local/edge autonomy' respectively. A2A, with its powerful cross-vendor interconnection capabilities and rich task collaboration mechanisms, has become the preferred choice for cloud-based and distributed multi-agent scenarios; while ACP, with its low-latency, local-first, cloud-independent characteristics, is suitable for privacy-sensitive, bandwidth-constrained, or edge computing environments. Both protocols have their own focus in protocol design, ecosystem construction, and standardization governance, and are expected to further converge in openness in the future. Developers are advised to choose the most suitable protocol stack based on actual business needs.

Building an A2A Currency Agent with LangGraph

This guide provides a detailed explanation of how to build an A2A-compliant agent using LangGraph and the Google Gemini model. We'll walk through the Currency Agent example from the A2A Python SDK, explaining each component, the flow of data, and how the A2A protocol facilitates agent interactions.