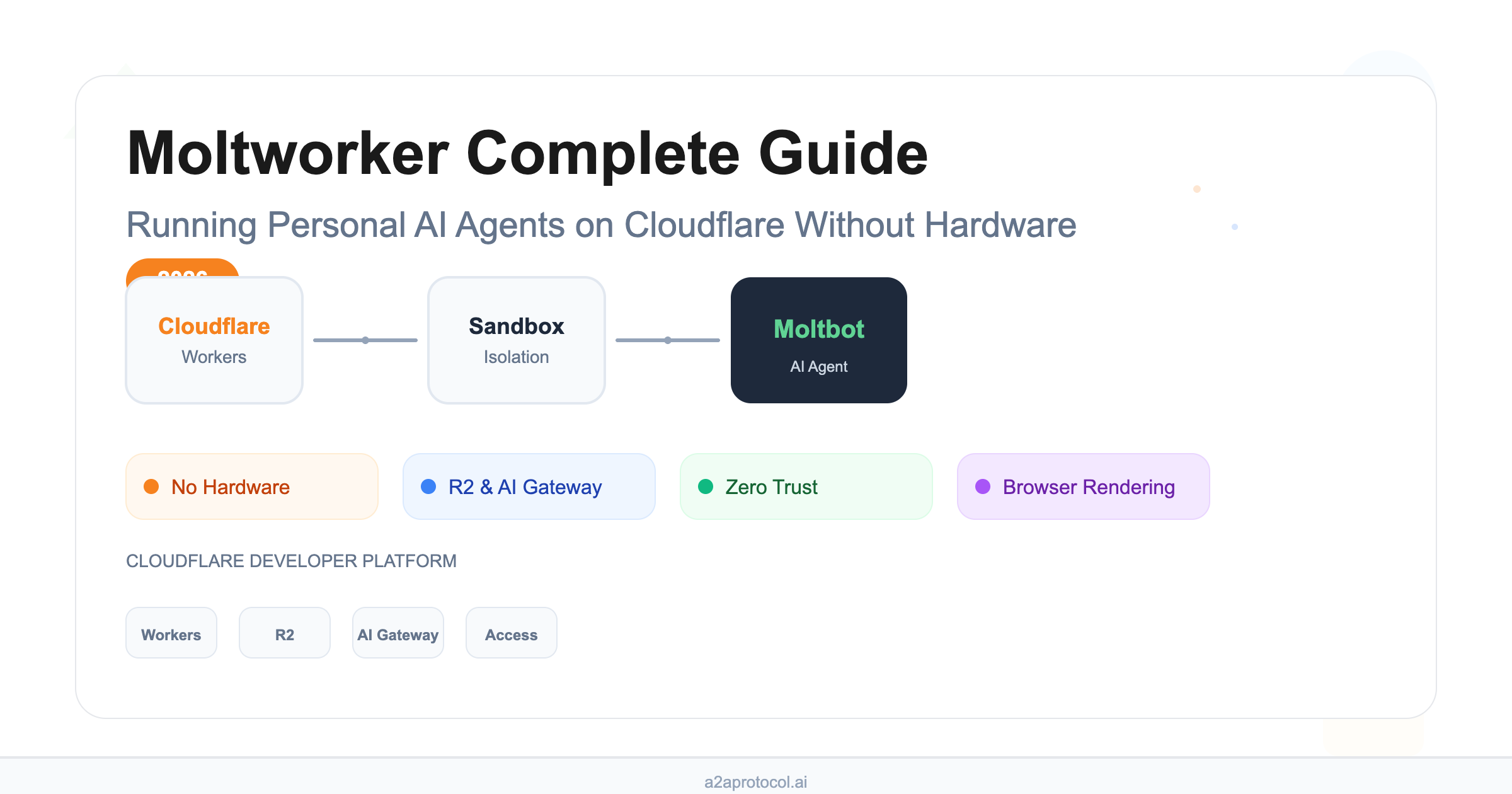

Moltworker 完全ガイド 2026:Cloudflare でハードウェアなしに個人 AI エージェントを動かす

Moltworker 完全ガイド 2026:Cloudflare でハードウェアなしに個人 AI エージェントを動かす

🎯 要点(TL;DR)

- ハードウェア不要:Moltworker により Moltbot AI エージェントを Cloudflare インフラで実行でき、Mac mini や VPS が不要になります

- エンタープライズ級セキュリティ:Cloudflare Access 認証、デバイスペアリング、Sandbox 分離でデータと API を保護

- コスト効率:Workers Paid プラン $5/月〜、AI Gateway・R2・Browser Rendering は無料枠あり

- 機能パリティ:Telegram、Discord、Slack、ブラウザ自動化など Moltbot の主要連携をサポート

- 本番利用の土台:Cloudflare グローバルネットワーク、自動スケール、R2 による永続化、可観測性を利用可能

目次

- Moltworker とは?

- なぜ Moltworker か:ハードウェアの問題

- Moltworker アーキテクチャ詳細

- Moltworker のデプロイ:ステップガイド

- セキュリティとベストプラクティス

- Moltworker と従来の Moltbot デプロイの比較

- コミュニティの声と懸念

- 実用例

- よくあるトラブルシューティング

- FAQ

Moltworker とは? {#moltworkerとは}

Moltworker は Cloudflare が開発したオープンソースのミドルウェアで、Moltbot(旧 Clawdbot)の個人 AI エージェントを専用ハードウェアではなく Cloudflare 開発者プラットフォーム上で動かすためのものです。2026 年 1 月リリースで、開発者が AI エージェントをデプロイ・運用する方法を変える存在です。

Moltbot の基礎

moltworker を理解する前に、Moltbot とは何かを押さえておきましょう:

- 個人 AI アシスタント:Moltbot は個人アシスタントとして動作するオープンソースの AI エージェントです

- マルチプラットフォーム連携:Telegram、Discord、Slack、Web ベースのコントロール UI をサポート

- 拡張可能なアーキテクチャ:ゲートウェイアーキテクチャ、永続会話、エージェントランタイムを備える

- セルフホスト設計:当初は Mac mini や Linux サーバーなど自前ハードウェアでの実行が前提でした

Moltworker がデプロイをどう変えるか

Moltworker は Moltbot を Cloudflare 上で完全に動かすための層を提供します:

// Moltworker entrypoint example

import { getSandbox } from '@cloudflare/sandbox';

export default {

async fetch(request: Request, env: Env): Promise<Response> {

const sandbox = getSandbox(env.Sandbox, 'user-123');

// Moltbot runs inside this isolated sandbox

await sandbox.exec('moltbot-gateway start');

return Response.json({ status: 'running' });

}

};

💡 ポイント Moltworker は Moltbot の fork ではなく、標準の Moltbot ランタイムを Cloudflare のサーバーレス環境で動かす互換レイヤーです。

なぜ Moltworker か:ハードウェアの問題 {#なぜ-moltworkerか}

2026 年の Mac Mini ブーム

2026 年 1 月に Moltbot が話題になると、開発者が個人 AI エージェント用に Mac mini を買い求める現象が起きました。これに伴う課題は次のとおりです:

| 課題 | 従来のやり方 | Moltworker のやり方 |

|---|---|---|

| 初期コスト | Mac mini $599+ | Workers プラン $5/月 |

| 運用 | 手動更新・監視 | プラットフォームの自動更新 |

| 稼働 | 自宅回線依存 | グローバルネットワーク 99.9%+ SLA |

| セキュリティ | 自前ファイアウォール・VPN | 組み込み Access・Zero Trust |

| スケール | ハードウェア追加 | リソースの自動割り当て |

| 電力 | 24/7 電気代 | 従量課金のサーバーレス |

Cloudflare の強み

Moltworker は複雑なアプリを支えるまでに進化した Cloudflare 開発者プラットフォームを利用します:

- Node.js 互換:トップ 1000 の NPM パッケージの約 98.5% が Workers でネイティブ動作

- Sandbox SDK:信頼できないコードを安全に実行する隔離環境

- グローバルネットワーク:300+ データセンターで低レイテンシ

- 統合サービス:AI Gateway、R2、Browser Rendering、Zero Trust Access が連携

⚠️ 注意 Moltworker は現時点で proof-of-concept であり、Cloudflare の正式製品ではありません。プラットフォームの能力を示すオープンソースプロジェクトとして維持されています。

Moltworker アーキテクチャ詳細 {#アーキテクチャ詳細}

システム設計概要

graph TB

A[User Request] --> B[Cloudflare Worker]

B --> C[Cloudflare Access Auth]

C --> D[Admin UI / API Router]

D --> E[Sandbox Container]

E --> F[Moltbot Gateway Runtime]

F --> G[AI Gateway]

F --> H[Browser Rendering]

F --> I[R2 Storage]

G --> J[Anthropic Claude]

H --> K[Headless Chrome]

I --> L[Persistent Data]

コアコンポーネント

1. エントリポイント Worker(API ルーター・プロキシ)

moltworker の Worker は複数の役割を持ちます:

// Simplified moltworker routing logic

export default {

async fetch(request, env) {

const url = new URL(request.url);

// Admin UI routes

if (url.pathname.startsWith('/_admin/')) {

return handleAdminUI(request, env);

}

// CDP proxy for browser automation

if (url.pathname.startsWith('/cdp/')) {

return handleCDPProxy(request, env);

}

// WebSocket connection to Moltbot

if (url.pathname === '/ws') {

return handleWebSocket(request, env);

}

// Control UI

return handleControlUI(request, env);

}

};

主な責務:

- HTTP/WebSocket を適切なハンドラにルーティング

- Chrome DevTools Protocol (CDP) を Browser Rendering にプロキシ

- 管理 UI の提供

- 認証トークンと Access JWT の検証

2. Cloudflare Sandbox コンテナ

Sandbox SDK が Moltbot が実際に動く隔離環境を提供します:

// Creating and managing the sandbox

const sandbox = getSandbox(env.Sandbox, userId);

// Install Moltbot in the container

await sandbox.exec('npm install -g moltbot');

// Mount R2 bucket for persistence

await sandbox.mountBucket(env.R2_BUCKET, '/root/.moltbot');

// Start the gateway process

const process = await sandbox.startProcess('moltbot-gateway', {

env: {

ANTHROPIC_API_KEY: env.ANTHROPIC_API_KEY,

GATEWAY_TOKEN: env.MOLTBOT_GATEWAY_TOKEN

}

});

Sandbox の特徴:

- 隔離:ユーザーごとに安全なコンテナ

- ファイルシステム:コンテナ内で読み書き可能

- プロセス管理:Moltbot gateway などのバックグラウンドサービスを実行

- ネットワーク:AI プロバイダーやチャットプラットフォームへの制御された外向き接続

3. AI Gateway 連携

Moltworker は AI モデルリクエストをすべて Cloudflare AI Gateway 経由にします:

# Configuration for AI Gateway

export ANTHROPIC_BASE_URL="https://gateway.ai.cloudflare.com/v1/{account_id}/{gateway_id}/anthropic"

export AI_GATEWAY_API_KEY="your-anthropic-key"

AI Gateway の利点:

- コスト追跡:全 AI プロバイダーの利用額を一元管理

- リクエスト分析:モデル利用の詳細ログ

- キャッシュ:重複 API 呼び出しの削減

- フェイルオーバー:代替モデル・プロバイダーへの自動切替

- 統一課金:複数プロバイダー契約の代わりに Cloudflare クレジットを利用

4. R2 永続ストレージ

Moltworker はバックアップ/リストアでデータを永続化します:

// Backup process (runs every 5 minutes via cron)

async function backupToR2(sandbox, r2Bucket) {

// Tar the Moltbot config directory

await sandbox.exec('tar -czf /tmp/backup.tar.gz /root/.moltbot');

// Upload to R2

const backupData = await sandbox.readFile('/tmp/backup.tar.gz');

await r2Bucket.put('moltbot-backup.tar.gz', backupData);

console.log('Backup completed at', new Date().toISOString());

}

// Restore on container startup

async function restoreFromR2(sandbox, r2Bucket) {

const backup = await r2Bucket.get('moltbot-backup.tar.gz');

if (backup) {

await sandbox.writeFile('/tmp/restore.tar.gz', await backup.arrayBuffer());

await sandbox.exec('tar -xzf /tmp/restore.tar.gz -C /');

console.log('Restored from R2 backup');

}

}

永続化される内容:

- ペアリング済みデバイス設定

- 会話履歴とコンテキスト

- エージェントが作ったカスタム skills と tools

- ユーザー設定

5. CDP プロキシによる Browser Rendering

moltworker の特徴の一つが CDP (Chrome DevTools Protocol) プロキシです:

// CDP proxy implementation

async function handleCDPProxy(request, env) {

const url = new URL(request.url);

if (url.pathname === '/cdp/json/version') {

// Return browser version info from Browser Rendering

const browser = await puppeteer.launch(env.BROWSER);

return Response.json({ browserVersion: browser.version() });

}

if (url.pathname.startsWith('/cdp/devtools/browser/')) {

// Upgrade to WebSocket and proxy CDP commands

const browserId = url.pathname.split('/').pop();

return handleCDPWebSocket(request, env, browserId);

}

}

流れ:

- Sandbox 内の Moltbot が

localhost:9222(標準 CDP ポート)に接続 - Moltworker が接続をインターセプトして Worker にプロキシ

- Worker が CDP コマンドを Cloudflare Browser Rendering に転送

- Browser Rendering が実 Chromium インスタンスで実行

- 応答がプロキシ経由で Moltbot に返る

これにより Moltbot はコンテナ内で Chromium を動かさずにブラウザ自動化ができ、リソースとセキュリティの面で有利です。

6. Zero Trust Access 認証

Moltworker は Cloudflare Access でセンシティブなルートを保護します:

// Access JWT validation

async function validateAccessToken(request, env) {

const token = request.headers.get('Cf-Access-Jwt-Assertion');

if (!token) {

return { valid: false, error: 'No Access token' };

}

// Verify JWT signature and audience

const payload = await verifyJWT(token, {

audience: env.CF_ACCESS_AUD,

issuer: `https://${env.CF_ACCESS_TEAM_DOMAIN}/cdn-cgi/access/certs`

});

return { valid: true, user: payload.email };

}

保護対象ルート:

/_admin/*:デバイス管理 UI/api/*:管理 API/debug/*:診断・ログ

データフロー例:ユーザーメッセージから AI 応答まで

moltworker を通過する 1 リクエストの流れです:

- ユーザーが Telegram でペア済み bot にメッセージ送信

- Telegram webhook が moltworker Worker に届く

- Worker が gateway token とデバイスペアリングを検証

- メッセージが Sandbox 内の Moltbot gateway に転送

- Moltbot が処理し、AI が必要と判断

- AI リクエストが AI Gateway 経由で Anthropic Claude へ

- Claude の応答が AI Gateway を経由して返る(分析用にログ)

- Moltbot が整形して Worker に返す

- Worker が Telegram API に配信

- ユーザーがチャットで AI 生成メッセージを受信

この間、AI リクエストは AI Gateway でコスト追跡、会話コンテキストは R2 に永続化、Access ログは Zero Trust でセキュリティ監査に利用されます。

Moltworker のデプロイ:ステップガイド {#デプロイガイド}

前提条件

デプロイ前に以下を用意してください:

- ✅ Workers Paid プラン($5/月)の Cloudflare アカウント

- ✅ Anthropic API key(または AI Gateway 統一課金の利用予定)

- ✅ ローカルに Node.js 18+ と npm

- ✅ Wrangler CLI(

npm install -g wrangler)

ステップ 1:クローンとインストール

# Clone the moltworker repository

git clone https://github.com/cloudflare/moltworker.git

cd moltworker

# Install dependencies

npm install

# Authenticate with Cloudflare

wrangler login

ステップ 2:AI プロバイダー設定

Anthropic 直結か AI Gateway のどちらかを選びます:

A: Anthropic 直結

# Set your Anthropic API key

npx wrangler secret put ANTHROPIC_API_KEY

# Paste your key when prompted

B: AI Gateway(推奨)

# Create an AI Gateway in the Cloudflare dashboard

# Then configure the secrets:

npx wrangler secret put AI_GATEWAY_API_KEY

# Enter your Anthropic key

npx wrangler secret put AI_GATEWAY_BASE_URL

# Enter: https://gateway.ai.cloudflare.com/v1/{account_id}/{gateway_id}/anthropic

💡 ヒント AI Gateway を使うと可観測性とコスト管理がしやすく、moltworker の再デプロイなしにプロバイダーを切り替えられます。

ステップ 3:Gateway Token の生成

# Generate a secure random token

export MOLTBOT_GATEWAY_TOKEN=$(openssl rand -base64 32 | tr -d '=+/' | head -c 32)

# Display and save this token - you'll need it to access the UI

echo "Your gateway token: $MOLTBOT_GATEWAY_TOKEN"

# Set it as a secret

echo "$MOLTBOT_GATEWAY_TOKEN" | npx wrangler secret put MOLTBOT_GATEWAY_TOKEN

⚠️ 重要:この token は安全に保管してください。Control UI は https://your-worker.workers.dev/?token=YOUR_GATEWAY_TOKEN でアクセスします。

ステップ 4:Moltworker のデプロイ

# Deploy to Cloudflare Workers

npm run deploy

# Output will show your worker URL:

# Published moltbot-sandbox (X.XX sec)

# https://moltbot-sandbox.your-subdomain.workers.dev

ステップ 5:Cloudflare Access の設定

管理 UI を使うには認証の設定が必要です:

workers.dev で Access を有効化

- Workers & Pages ダッシュボード を開く

- デプロイした Worker(例:

moltbot-sandbox)を選択 - Settings → Domains & Routes へ

workers.devの行でメニュー(...)→ Enable Cloudflare Access- Manage Cloudflare Access で認証を設定(メール許可リストや Google・GitHub など)

- Application Audience (AUD) タグをコピー

Access 用 Secret の設定

# Your Cloudflare Access team domain

npx wrangler secret put CF_ACCESS_TEAM_DOMAIN

# Enter: myteam.cloudflareaccess.com

# Application Audience tag from Access settings

npx wrangler secret put CF_ACCESS_AUD

# Paste the AUD value you copied

再デプロイ

npm run deploy

ステップ 6:R2 永続ストレージの有効化(推奨)

R2 を設定しないと、コンテナ再起動でデータが失われます。

R2 API Token の作成

- Cloudflare ダッシュボードで R2 → Overview

- Manage R2 API Tokens をクリック

- Object Read & Write 権限の token を作成

moltbot-dataバケットを選択(初回デプロイで自動作成)- Access Key ID と Secret Access Key をコピー

R2 用 Secret の設定

# R2 credentials

npx wrangler secret put R2_ACCESS_KEY_ID

npx wrangler secret put R2_SECRET_ACCESS_KEY

# Your Cloudflare Account ID

npx wrangler secret put CF_ACCOUNT_ID

# Find this in dashboard: Click account menu → Copy Account ID

再デプロイ

npm run deploy

ステップ 7:最初のデバイスをペアリング

- 管理 UI を開く:

https://your-worker.workers.dev/_admin/ - Cloudflare Access で認証

- 新しいタブで Control UI を開く:

https://your-worker.workers.dev/?token=YOUR_GATEWAY_TOKEN - Control UI に「Waiting for pairing approval...」と表示される

- 管理 UI に戻り、待機中のデバイスを承認

- Control UI が接続された状態になります

⏱️ 注:初回リクエストはコンテナ起動のため 1〜2 分かかることがあります。以降は短くなります。

ステップ 8:オプション連携

Telegram Bot

# Create a bot via @BotFather on Telegram

# Copy the bot token and set it:

npx wrangler secret put TELEGRAM_BOT_TOKEN

npm run deploy

Discord Bot

# Create a bot in Discord Developer Portal

# Copy the bot token and set it:

npx wrangler secret put DISCORD_BOT_TOKEN

npm run deploy

Slack Bot

# Create a Slack app with bot capabilities

# Copy both tokens and set them:

npx wrangler secret put SLACK_BOT_TOKEN

npx wrangler secret put SLACK_APP_TOKEN

npm run deploy

ブラウザ自動化

# Generate a secure secret for CDP authentication

npx wrangler secret put CDP_SECRET

# Enter a random string

# Set your worker's public URL

npx wrangler secret put WORKER_URL

# Enter: https://your-worker.workers.dev

npm run deploy

デプロイチェックリスト

- Workers Paid プランが有効($5/月)

- AI プロバイダー設定済み(Anthropic または AI Gateway)

- Gateway token を生成・保存済み

- Cloudflare Access を有効化・設定済み

- R2 を設定済み(任意だが推奨)

- 管理 UI で最初のデバイスをペアリング済み

- チャット連携を必要に応じて設定

- ブラウザ自動化を必要に応じて有効化

セキュリティとベストプラクティス {#セキュリティベストプラクティス}

多層認証アーキテクチャ

Moltworker は 3 層の認証で多層防御を実現します:

| 層 | 目的 | 防ぐもの |

|---|---|---|

| Gateway Token | Control UI へのアクセス | 不正な UI アクセス |

| Device Pairing | デバイス単位の認可 | 不正クライアント・token 漏洩 |

| Cloudflare Access | 管理 UI の保護 | 不正な管理操作 |

連携の流れ

graph TD

A[User Request] --> B{Has Gateway Token?}

B -->|No| C[Reject: 401 Unauthorized]

B -->|Yes| D{Device Paired?}

D -->|No| E[Show Pairing Pending]

D -->|Yes| F{Admin Route?}

F -->|No| G[Allow: Normal Operation]

F -->|Yes| H{Valid Access JWT?}

H -->|No| I[Redirect to Access Login]

H -->|Yes| J[Allow: Admin Access]

重要なセキュリティ警告

⚠️ Prompt インジェクション

Moltbot は以下経由で prompt インジェクションの影響を受けます:

- メール本文(メール連携を有効にした場合)

- ブラウザ自動化で訪問した Web ページ

- 信頼できないソースからのチャットメッセージ

対策:信頼できる連携だけを有効にし、moltworker を公開メールアドレスに接続したり、信頼できないサイトの閲覧を許可したりしないでください。

⚠️ サプライチェーンリスク

Hacker News で議論されたように、moltbot の依存関係と急速な開発はサプライチェーン攻撃のリスクをはらんでいます。

対策:デプロイでバージョンを固定、更新前にクローズされた PR/issue を確認、本番では fork を検討してください。

⚠️ データプライバシー

moltworker は隔離された Sandbox で動きますが、Cloudflare は技術的には Workers を通過するデータ、R2 バケットの内容、ログ・分析データにアクセスできます。

対策:ゼロ知識アーキテクチャが必要な場合は moltworker でセンシティブデータを扱わないでください。最大のプライバシーが必要なら Moltbot を自前ハードウェアでセルフホストしてください。

安全なデプロイのベストプラクティス

1. Token 管理

# Generate cryptographically secure tokens

openssl rand -base64 32 | tr -d '=+/' | head -c 32

# Rotate tokens regularly (every 90 days)

npx wrangler secret put MOLTBOT_GATEWAY_TOKEN

npm run deploy

2. Access ポリシー設定

Zero Trust ダッシュボードで厳格な Access ポリシーを設定(例):

# Example Access policy

Name: Moltworker Admin Access

Application Domain: moltbot-sandbox.your-subdomain.workers.dev

Paths:

- /_admin/*

- /api/*

- /debug/*

Policy:

- Include:

- Email: [email protected]

- Exclude:

- Everyone

Session Duration: 24 hours

3. コンテナライフサイクル

# For production: Keep container always alive

# (Default behavior, no action needed)

# For development/testing: Allow container to sleep

npx wrangler secret put SANDBOX_SLEEP_AFTER

# Enter: 1h (container sleeps after 1 hour of inactivity)

4. 監視・アラート

# Enable debug routes (only in development)

npx wrangler secret put DEBUG_ROUTES

# Enter: true

debug エンドポイント:/debug/processes(プロセス一覧)、/debug/logs?id=<process_id>(ログ)、/debug/version(moltbot・コンテナバージョン)。

5. ネットワーク隔離

Moltworker は各ユーザーの Sandbox を分離し、外向きは許可先のみ、内向きは Worker プロキシ経由のみにします。

6. Secret ローテーション目安

| Secret | ローテーション頻度 | 影響 |

|---|---|---|

| Gateway Token | 90 日ごと | 全デバイスの再ペアリングが必要 |

| AI プロバイダー Key | 180 日ごと | ユーザーには透過 |

| R2 Access Key | 180 日ごと | 再デプロイが必要 |

| CDP Secret | 90 日ごと | 更新までブラウザ自動化が使えなくなる |

セキュリティ監査チェックリスト

本番デプロイ前に確認してください:

- すべての secret は

wrangler secret putで設定(コードに書かない) - 管理ルートで Cloudflare Access が有効

- Gateway token は暗号学的にランダム(32 文字以上)

- デバイスペアリングが有効(

DEV_MODE=trueにしていない) - R2 バケットは公開でない

- 必要なチャット連携のみ有効

- メール連携は無効(prompt インジェクションリスクが高い)

- 本番では debug ルートを無効

- Access ログを監視している

- R2 データのバックアップ方針がある

Moltworker と従来の Moltbot デプロイの比較 {#比較}

比較マトリクス

| 観点 | セルフホスト Moltbot | Cloudflare 上の Moltworker |

|---|---|---|

| 初期コスト | Mac mini $599+ または VPS $5–20/月 | Workers Paid $5/月 |

| 継続コスト | 電気・回線・運用 | 従量(通常 $5–15/月) |

| 構築の複雑さ | 高(Docker、ネットワーク、セキュリティ) | 中(主に設定) |

| デプロイ時間 | 2–4 時間 | 15–30 分 |

| 運用負荷 | 手動更新・監視・バックアップ | プラットフォームの自動更新 |

| 稼働 | 自宅回線/VPS 依存 | グローバルネットワーク 99.9%+ |

| レイテンシ | 単一拠点 | 300+ エッジ拠点 |

| スケール | ハードウェア追加 | 自動 |

| セキュリティ | 自前(ファイアウォール、VPN、パッチ) | 組み込み(Access、Sandbox) |

| データプライバシー | 完全に自前(ゼロ知識も可能) | Cloudflare がデータにアクセス可能 |

| バックアップ | 手動またはスクリプト | R2 で 5 分ごとに自動同期 |

| 可観測性 | 自前(Grafana 等) | 組み込み(AI Gateway、Access ログ) |

| ブラウザ自動化 | ローカル Chromium(重い) | Browser Rendering API(オフロード) |

| ローカル連携 | フル(スマートホーム、ローカルファイル等) | クラウドからアクセス可能なもののみ |

| カスタマイズ | 無制限 | コンテナ環境内に限定 |

| ベンダーロックイン | なし | Cloudflare 依存 |

セルフホスト Moltbot を選ぶ場合

以下に当てはまるなら従来のセルフホスト向きです:

✅ 絶対的なデータプライバシー(ゼロ知識アーキテクチャ)が必要

✅ ローカルネットワーク連携(スマートホーム、NAS 等)が必要

✅ 無制限のカスタマイズとシステムレベルアクセスが必要

✅ 安定したインフラと技術力がある

✅ 月額より初期ハードウェアコストを優先する

✅ データ所在地規制を満たす必要がある

Moltworker を選ぶ場合

以下に当てはまるなら moltworker 向きです:

✅ 構築・運用負荷を最小にしたい

✅ 高可用性とグローバル低レイテンシが必要

✅ ハードウェア投資より従量課金を優先する

✅ 組み込みの可観測性・セキュリティを重視する

✅ ローカルネットワーク連携は不要

✅ 自動スケールとプラットフォーム更新を望む

✅ Cloudflare がデータにアクセスすることに許容がある

パフォーマンス目安

| 指標 | セルフホスト(Mac Mini M2) | Moltworker(Cloudflare) |

|---|---|---|

| Cold Start | なし(常時稼働) | 60–120 秒 |

| Warm リクエスト | 50–200ms | 100–300ms(グローバル平均) |

| AI 応答 | 回線次第 | AI Gateway 経由で最適化 |

| ブラウザ自動化 | 2–5 秒 | 3–6 秒 |

| ストレージ I/O | ローカル SSD(高速) | R2(ネットワーク依存) |

| 同時ユーザー | ハードウェア依存 | 自動スケールで無制限 |

コスト概算(12 ヶ月 TCO)

セルフホスト(Mac Mini M2)

ハードウェア $599(初回)、電気約 $50/年 → 1 年目合計約 $649、2 年目以降約 $50/年。

セルフホスト(VPS、Hetzner CCX13 等)

VPS $15/月×12=$180/年、バックアップ $5/月×12=$60/年 → 年間約 $240。

Moltworker(Cloudflare)

Workers Paid $5/月×12=$60/年、AI Gateway $0、R2 約 $0.75/月×12=$9/年(50GB 想定)、Browser Rendering $5/月×12=$60/年 → 年間約 $129。

💡 コスト面:1–2 年目は Moltworker が有利。既に安定回線がある場合はセルフホスト Mac mini は 2–3 年後から安くなる場合があります。

コミュニティの声と懸念 {#コミュニティの声}

Hacker News の議論では Moltbot と moltworker の両方に対する懸念が多く出ました:

肯定的な反応

✅ Cloudflare の Node.js 対応:NPM 98.5% 互換が評価された

✅ Sandbox SDK:moltworker 以外でも Sandbox SDK の価値が言及された

✅ デプロイの簡素化:セルフホストより構築が楽と評価

✅ 可観測性:AI Gateway 分析と Access ログが有用とされた

主な懸念

1. アストロターフィングとハイプ

「ブランディングと成功事例のマーケティングが多すぎて、astroturf 感が強い」との指摘。Cloudflare の見解:Moltworker は proof-of-concept と明記され、製品ではない。目的はプラットフォーム能力の示範であり、moltbot の収益化ではない。

2. セキュリティ脆弱性

「Clawdbot/Moltbot はサプライチェーン攻撃の温床に見える」との指摘。具体的な懸念:Prompt インジェクション(メール/Web の悪意プロンプトに無防備)、サプライチェーン(開発速度が速く技術的チェックが弱い)、認証なしでダッシュボードを公開しているユーザー、メール連携による攻撃経路。対策:Moltworker はデフォルトでデバイスペアリング、Access で管理ルート保護、Sandbox で影響範囲を限定、ドキュメントでメール連携を非推奨としている。

3. 能力の過大評価

「本質的には Claude や ChatGPT を Discord のようなチャットに繋ぐ便利ラッパーで、もっと革命的だと主張している」との批判。反論として:API 連携が中核だが、永続メモリ・コンテキスト、自らツールを作る能力、マルチプラットフォームゲートウェイ、グローバルインフラでの本番デプロイに価値がある。

4. データプライバシー

「家庭/ローカル連携はすべてなくなり、データはクラウドに置く必要がある。興味なし」との声。moltworker 特有の懸念:Cloudflare が Workers 経由のデータと R2 にアクセス可能、R2 はゼロ知識ではない、ローカル連携(スマートホーム、NAS 等)が使えない。重要になる場合:センシティブな個人データ、HIPAA・厳格なデータ所在地の GDPR、インフラの完全なコントロールが必要な場合。重要でない場合:すでにパブリック AI(Anthropic がデータを見る)、Cloudflare のセキュリティを信頼する、利便性を最優先する場合。

5. 技術への懐疑

「プロジェクトのクローズされた PR を見れば、技術的知識の低さが異常」との指摘。背景:Moltbot は急速に進化するオープンソースであり、moltworker はそれを適応させるが開発は制御していない。推奨:デプロイ前に Moltbot のセキュリティ状況を確認、本番では fork を検討、issue をフォローする。

バランスの取れた見方

おおむねのコンセンサスは:

✅ Moltworker はプラットフォームデモとして:Cloudflare の能力を示すのに優れている

✅ Sandbox SDK:moltbot 以外でも有用

⚠️ Moltbot の成熟度:実験的として扱い、本番前提にしない

⚠️ セキュリティ:慎重な設定と継続的な監視が必要

❌ ハイプと現実:マーケティングが技術的中身を上回っている

実用例 {#実用例}

懸念はあるものの、責任を持ってデプロイすれば moltworker は正当なユースケースを実現できます:

1. 個人生産性アシスタント

シナリオ:カレンダー・リマインダー管理、コードベースの質問応答、日次ニュース・論文の要約、Slack での勤務時間中のやり取り。設定:Slack 連携と Anthropic API key を設定してデプロイ。利点:高可用、エッジからの低レイテンシ、AI Gateway で利用量追跡、会話履歴は R2 に永続化。

2. 自動 Web リサーチ

シナリオ:特定サイトの更新監視、複数ソースからのデータ取得、スクリーンショット、レポート作成。設定:ブラウザ自動化(CDP_SECRET、WORKER_URL)を有効化してデプロイ。例:「Hacker News のトップ 5 を要約して」→ Moltbot がページを開き、スクショ・抽出・要約。

3. マルチプラットフォームカスタマーサポート Bot

シナリオ:小規模ビジネスが Telegram・Discord・Web チャットで AI サポートを提供。設定:Telegram/Discord token を設定し、AI Gateway でコスト管理してデプロイ。利点:1 エージェントで全プラットフォーム、会話履歴の統一、利用量に応じてスケール。

4. 開発チームアシスタント

シナリオ:内部ドキュメントへの質問、コードスニペット生成、図の作成、Discord でのスタンドアップ参加。設定:Discord 連携と AI Gateway(フォールバック可)を設定してデプロイ。セキュリティ:Access で管理 UI をチームに限定、デバイスペアリングで利用者を制限、AI Gateway でリクエストをログ。

5. 個人財務トラッカー(⚠️ 高リスク)

シナリオ:残高監視、取引分類、支出インサイト、異常検知。⚠️ 非推奨:prompt インジェクション(悪意メールで不正操作の可能性)、財務データが Cloudflare 上、金融判断の監査証跡が不足。やる場合はメール連携は避け、読み取り専用 API のみ、全セキュリティ層を有効にし、AI Gateway ログを定期的に確認するか、セルフホストを検討してください。

よくあるトラブルシューティング {#トラブルシューティング}

コンテナ起動失敗

症状:「Gateway fails to start」や「Container timeout」。対処:Containers が有効か確認、wrangler secret list で必須 secret(MOLTBOT_GATEWAY_TOKEN、ANTHROPIC_API_KEY または AI_GATEWAY_*)を確認、wrangler tail でデプロイログを確認、必要なら wrangler.toml の timeout を延長。

R2 が動かない

症状:コンテナ再起動でデータが消える、R2 がマウントされない。対処:R2_ACCESS_KEY_ID、R2_SECRET_ACCESS_KEY、CF_ACCOUNT_ID が設定されているか確認;wrangler r2 bucket list で moltbot-data があるか確認;wrangler r2 object get でテスト;管理 UI の「Backup Now」を実行。注意:R2 マウントは本番のみ、wrangler dev では使えません。

Cloudflare Access の問題

症状:管理ルートでアクセス拒否や無限リダイレクト。対処:CF_ACCESS_TEAM_DOMAIN、CF_ACCESS_AUD を確認;Zero Trust で Worker URL が Access アプリに含まれているか、メールが許可リストか確認;ブラウザの cookie を削除して再試行。

デバイスペアリングの問題

症状:デバイスが管理 UI に表示されない、ペアリングがずっと待機。対処:10–15 秒待ってから更新;Control UI の ?token= が secret と一致しているか確認;本番で DEV_MODE=true にしていないか確認;/debug/processes と /debug/logs で gateway ログを確認。

WebSocket 接続失敗

症状:WebSocket 接続失敗や Control UI の切断。対処:ローカル wrangler dev では Sandbox 経由の WebSocket プロキシが不安定なため、Cloudflare にデプロイしてテスト;URL が wss://your-worker.workers.dev/ws?token=YOUR_GATEWAY_TOKEN か確認;ブラウザコンソールや wscat で CORS/認証を確認。

ブラウザ自動化の不調

症状:CDP 接続失敗やブラウザ skill が動かない。対処:CDP_SECRET、WORKER_URL が設定されているか確認;curl で /cdp/json/version をテスト;ダッシュボードで Browser Rendering が有効か確認;/debug/processes でブラウザ関連プロセスを確認。

パフォーマンス・タイムアウト

症状:応答が遅い、タイムアウト。対処:AI Gateway ダッシュボードで遅いプロバイダーを確認;SANDBOX_SLEEP_AFTER=never でスリープを無効化;AI Gateway でキャッシュを有効化;wrangler tail でコールドスタート(初回 60–120 秒は想定内)を確認。

設定が反映されない

症状:設定を変えても古い設定のまま。対処:Dockerfile の cache bust コメントを変えて再ビルド・再デプロイ;管理 UI で「Restart Gateway」;または R2 の moltbot-backup.tar.gz を削除してコンテナ再起動でクリーンリストア。

FAQ {#faq}

Q: Moltworker は本番で使えるか?

A:いいえ。Cloudflare は proof-of-concept と明示しており、プラットフォームのデモであり正式サポート製品ではありません。本番で使う場合はセキュリティを十分に確認し、リポジトリを fork して自前でメンテナンスし、監視・アラートを追加するか、Moltbot のセルフホストを検討してください。

Q: 運用コストはどのくらいか?

A:典型的な月額:Workers Paid $5(必須)、R2 約 $0.75(50GB とリクエスト)、Browser Rendering 約 $5(100 万リクエスト)、AI Gateway 無料、Access 無料(50 ユーザーまで)。合計約 $10–15/月。

Q: Anthropic の代わりに OpenAI を使えるか?

A:はい。Moltbot は複数 AI プロバイダーをサポートしています。OPENAI_API_KEY を設定するか、AI Gateway で OpenAI エンドポイントを設定すれば、コード変更なしでプロバイダーを切り替えられます。

Q: Moltworker のデータプライバシーは?

A:Cloudflare は Workers と R2 を通過・保存するデータにアクセスできます。会話は Anthropic/OpenAI に送られます(各社のプライバシーポリシーに従う)。転送時は TLS で暗号化されますが、Cloudflare は復号可能です。ゼロ知識は実現できません。最大のプライバシーが必要なら Moltbot をセルフホストしてください。

Q: ローカル開発で Moltworker を動かせるか?

A:はい、制限付きです。.dev.vars に DEV_MODE=true、DEBUG_ROUTES=true、ANTHROPIC_API_KEY を設定して npm run dev。ローカルでは WebSocket が不安定、R2 マウントは使えず、Sandbox の挙動も本番と異なります。フル機能は Cloudflare へのデプロイで確認してください。

Q: Cloudflare 障害時はどうなるか?

A:障害中は moltworker インスタンスは利用できません。データは失われず(R2 バックアップは残る)、復旧後はエージェントは自動で復帰し、会話履歴とペアリング済みデバイスは維持されます。Cloudflare の稼働率は通常 99.9% 以上ですが、クリティカルな用途ではマルチクラウドやセルフホストのバックアップ、監視・復旧手順を検討してください。

Q: Moltworker 内の Moltbot ランタイムをカスタマイズできるか?

A:はい、制約はあります。Dockerfile でカスタム skills を追加、wrangler secret で環境変数を設定、Dockerfile でシステムパッケージをインストールは可能。Workers Runtime や Sandbox SDK 自体の変更はできません。

Q: セルフホスト Moltbot から Moltworker への移行方法は?

A:セルフホスト側で tar -czf moltbot-backup.tar.gz ~/.moltbot でエクスポート;上記ガイドで moltworker をデプロイ;wrangler r2 object put でバックアップを R2 にアップロード;管理 UI で「Restart Gateway」してリストアをトリガー;必要に応じてデバイスを再ペアリング;十分にテストしてからセルフホストを停止してください。

Q: Moltworker は Prompt インジェクションに脆弱か?

A:はい。Moltbot も moltworker も、メール本文(メール連携時)、ブラウザ自動化で訪問したページ、信頼できないソースからのチャットで prompt インジェクションの影響を受けます。対策:メール連携は有効にしない、信頼できるサイトのみ閲覧、デバイスペアリングでアクセスを制限、AI Gateway ログを確認。現時点で LLM ベースのエージェントに対する完全な防御はありません。

Q: 商用利用できるか?

A:各コンポーネントのライセンスを確認してください。Moltworker リポジトリ、Moltbot リポジトリ、Cloudflare の利用規約。商用デプロイでは法務に相談し、fork による自前メンテナンス、適切な監視と SLA、データ保護規制への対応を検討してください。

Q: 貢献するには?

A:Moltworker はオープンソースです。cloudflare/moltworker を fork し、feature ブランチで変更・テストし、詳細な説明付きで PR を送り、GitHub issues でメンテナとやり取りしてください。Cloudflare はしばらくリポジトリをウォッチする意向ですが、正式サポート製品ではありません。

Q: Moltworker の今後は?

A:2026 年 1 月時点では proof-of-concept です。想定される将来:コミュニティによるメンテナンス、Cloudflare による製品化(現状の表明では可能性は低い)、機能が上游の Moltbot に取り込まれる、Moltbot の進化に伴いメンテナンスされなくなる、など。本番利用では自前 fork のメンテナンスを想定して計画してください。

まとめ

Moltworker は Cloudflare 上で AI エージェントをデプロイする一つの形であり、ハードウェアをやめてプラットフォームのセキュリティと可観測性を利用できます。ただし成熟度については現実的な期待が必要です。

Moltworker が得意なこと:Cloudflare のプラットフォームを示す、セルフホストよりデプロイを簡素化する、組み込みの可観測性・セキュリティを提供する、AI エージェントの手軽な試行。

Moltworker が足りないこと:本番前提の公式サポート、絶対的なデータプライバシー(Cloudflare がデータにアクセス可能)、ローカルネットワーク連携、prompt インジェクションからの完全な防御。

結論:proof-of-concept と学習用としては優れていますが、セキュリティ設定を丁寧に行い、成熟度については現実的に見てください。センシティブなデータやミッションクリティカルな用途では、従来のセルフホストの方が適している場合があります。

次のステップ

- 試す:テスト環境に moltworker をデプロイする

- 評価する:セキュリティとプライバシー要件を満たすか確認する

- 監視する:GitHub リポジトリの更新とセキュリティ告知をフォローする

- 貢献する:コードやフィードバックで改善に参加する

- 決める:要件に応じて moltworker、セルフホスト、ハイブリッドのいずれかを選ぶ

参考リンク

- Moltworker GitHub:https://github.com/cloudflare/moltworker

- Moltbot 公式:https://molt.bot/

- Cloudflare Sandbox ドキュメント:https://developers.cloudflare.com/sandbox/

- Cloudflare AI Gateway:https://developers.cloudflare.com/ai-gateway/

- Cloudflare Access:https://developers.cloudflare.com/cloudflare-one/policies/access/

関連記事

- Universal Commerce Protocol (UCP):2026年エージェント型コマース標準完全ガイド — エージェント型コマースと決済のオープン標準

- A2UIプロトコル完全ガイド:GoogleのA2UIでエージェント駆動UIを構築する(2025年) — AIエージェント向け宣言的UIプロトコル

- 2025年完全ガイド:Agent2Agent (A2A) プロトコル — AIエージェント連携とプロトコルの基礎

最終更新:2026 年 1 月 30 日

Moltworker バージョン:Proof-of-Concept (2026-01)

著者:Cloudflare 公式ドキュメントとコミュニティの声に基づく

Related Articles

Explore more content related to this topic

A2UI Introduction - Declarative UI Protocol for Agent-Driven Interfaces

Discover A2UI, the declarative UI protocol that enables AI agents to generate rich, interactive user interfaces. Learn how A2UI works, who it's for, how to use it, and see real-world examples from Google Opal, Gemini Enterprise, and Flutter GenUI SDK.

Agent Gateway Protocol (AGP): Practical Tutorial and Specification

Learn the Agent Gateway Protocol (AGP): what it is, problems it solves, core spec (capability announcements, intent payloads, routing and error codes), routing algorithm, and how to run a working simulation.

Integrating A2A Protocol - Intelligent Agent Communication Solution for BeeAI Framework

Using A2A protocol instead of ACP is a better choice for BeeAI, reducing protocol fragmentation and improving ecosystem integration.

A2A vs ACP Protocol Comparison Analysis Report

A2A (Agent2Agent Protocol) and ACP (Agent Communication Protocol) represent two mainstream technical approaches in AI multi-agent system communication: 'cross-platform interoperability' and 'local/edge autonomy' respectively. A2A, with its powerful cross-vendor interconnection capabilities and rich task collaboration mechanisms, has become the preferred choice for cloud-based and distributed multi-agent scenarios; while ACP, with its low-latency, local-first, cloud-independent characteristics, is suitable for privacy-sensitive, bandwidth-constrained, or edge computing environments. Both protocols have their own focus in protocol design, ecosystem construction, and standardization governance, and are expected to further converge in openness in the future. Developers are advised to choose the most suitable protocol stack based on actual business needs.

Building an A2A Currency Agent with LangGraph

This guide provides a detailed explanation of how to build an A2A-compliant agent using LangGraph and the Google Gemini model. We'll walk through the Currency Agent example from the A2A Python SDK, explaining each component, the flow of data, and how the A2A protocol facilitates agent interactions.